【CCSKv5 合格体験記】

~体系的なクラウドセキュリティ理解の第一歩として~

クラウドセキュリティに関する知識と理解を深め、実務に活かせるスキルを証明する資格として注目されているのが、CSA(Cloud Security Alliance)が提供するCCSK(Certificate of Cloud Security Knowledge)です。その最新版である「CCSK v5」は、広範なクラウドセキュリティの知識体系を網羅しており、学習から試験対策、実務への応用まで、多くの気づきと発見を与えてくれる内容となっています。

今回は、実際にこのCCSK v5に挑戦し、無事に合格を果たした筆者が、自身の学習プロセスや試験体験、そして今後への活用について、個人的な視点からまとめてみました。これから受験を考えている方や、クラウドセキュリティの学習を始めようとしている方にとって、少しでも参考になれば幸いです。

1. 試験に向けてどのように勉強したか

CCSKv5の受験に向けて、まず取り組んだのはCSAの公式資料であるCCSK v5 Prep Kitと、Certificate of Cloud Security Knowledge v5 Exam Bundleに含まれるオンラインコースの受講でした。このコースには「CCSK orb」という専用のGPTが付属しており、自然言語での質問に答えてくれるサポート機能があります。日本語にも対応しているため、理解を深める上で非常に役立ちました。

加えて、CSA JAPANが提供している日本語の資料もフル活用しました。特にSecurity Guidanceの日本語訳は、理解の補完に非常に有効であり欠かせないものでした。また、CCSK v5 Prep Kitに含まれるSecurity GuidanceとPractice ExamをChatGPTにアップロードし、セクションごとの復習問題を生成しながら学習を進めました。この方法を用いると、Practice Exam の出題方法をモデルにし、Security Guidance の内容から問題を作成してくれます。ただし、問題のレベルとは若干差異が見られました。

学習期間は約半年かかりました。2024年11月から学習を開始し、最初の2か月はオンラインコース中心に学びましたが、理解が浅く合格できる基準にないと感じたため、その後は日本語資料での読み込みを中心にじっくり進めていきました。

効果的だったのは、まず12のドメインの枠組みを頭に入れ、全体像を意識しながら学ぶことです。ドメイン間の関係性(ビジネス・技術・運用の観点)を把握することで、理解が格段に深まりました。また、Practice Examにトライすることで出題傾向やレベル感が見えてくるため、非常に有効でした。

試験範囲が広いため、丸暗記は現実的ではありません。要点を押さえる形での繰り返し学習と、アウトプット型のトレーニング(問題演習)が重要だと感じました。

2. CCSKv5の試験概要・特徴

試験は60問の選択式で、全問において4つの選択肢から1つを選ぶ形式です。合格基準が80%の正答になるため、49問以上の正答で合格になります。実試験はPractice Examに非常に近い形式で出題されました。選択肢のうち、明らかに誤っているものが2つ程度含まれていることも多く、実質的には二択問題として解けるケースも多かったです。

試験時間は120分と十分ありますが、すべてのドキュメント参照が許されるとはいえ、最初から頼ると時間が足りなくなる可能性があります。私は最初の30分で一通り回答し、残りの90分を確認フェーズとして必要な部分をガイドで確認するスタイルを取りました。

英語については、そこまで難解ではないものの、ある程度読み慣れていないと苦戦する可能性があります。私は念のため、日本語版ガイドと英語版を並べて参照しながら確認しました。

受験は完全オンライン(BYOD)で、自宅やカフェなどでも受験可能です。ただし、一度開始すると通信トラブルがあっても時計は止まらないため、受験環境(特にネットワーク)の安定性には十分注意が必要です。

3. 傾向と対策(個人的な体験談としての傾向と対策)

出題傾向について、問題を持ち帰ることができないため断定はできませんが、全ドメインからバランス良く出題されている印象でした。特定の技術や知識というよりも、CSAが提示するガイドラインやフレームワークの「本質」に相当するような箇所にフォーカスした出題が多かったと感じています。

個人的に難しいと感じたのは、ドメイン2~4のガバナンス領域でした。私は技術職のため、こうしたビジネス寄りのトピックには慣れておらず、理解に時間がかかりました。

逆に、技術職の方にとって重要だと感じたポイントは以下の通りです:

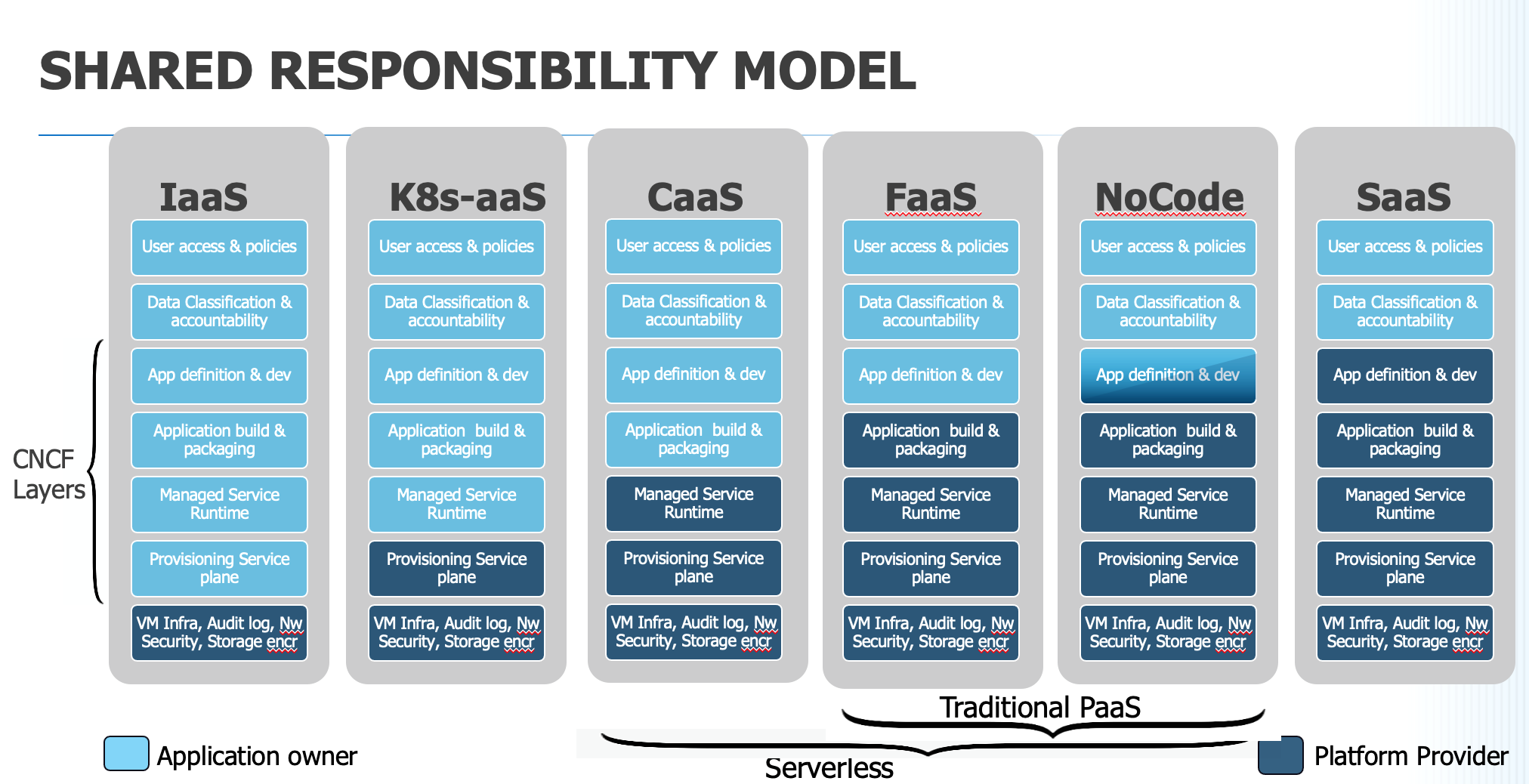

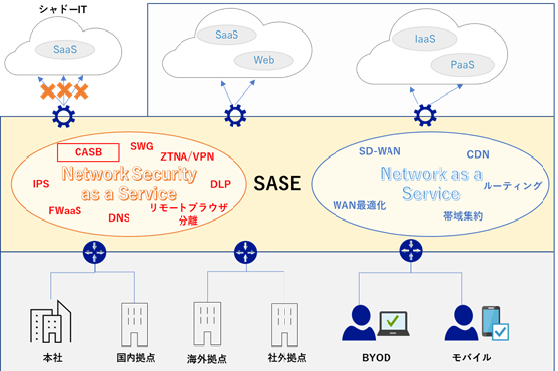

- クラウド環境における責任共有モデルの理解

- IaaS / PaaS / SaaSの各モデルにおけるセキュリティの考え方

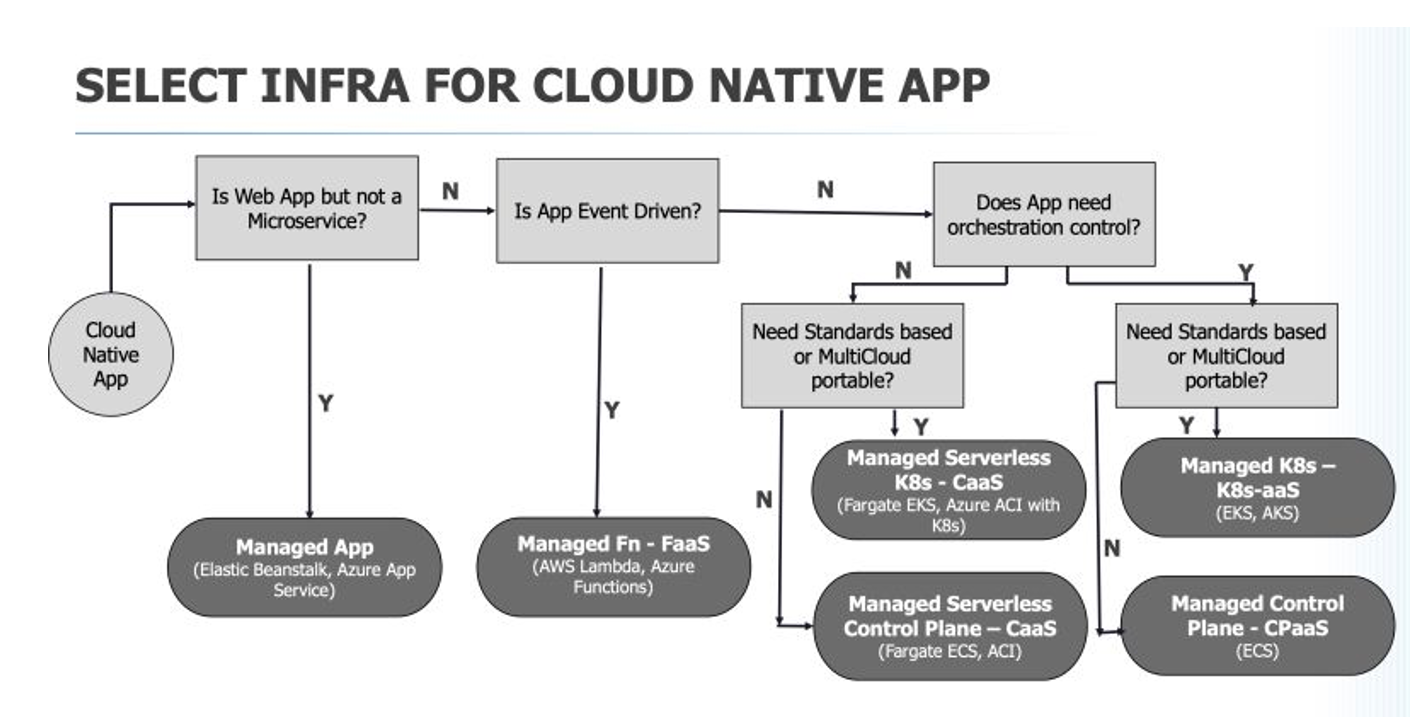

- クラウド特有の運用(アプリケーション、サーバレス、開発プロセス)

- IAM(アイデンティティ&アクセス管理)を中心とした認証・認可の設計

特にIAMを含むドメイン5の内容は、他の領域とも深く関係しており、重点的に学習することをおすすめします。

4. 今後の抱負・自由記述

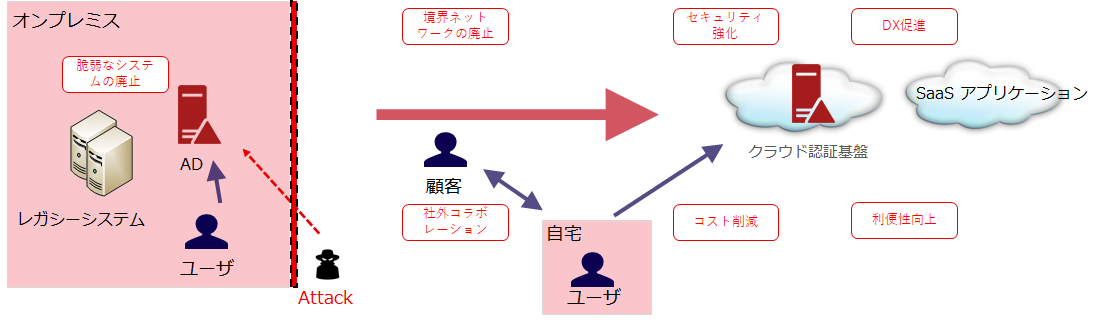

CCSK受験のきっかけは、オーストラリア人の上司からの勧めでした。私たちの会社では主にネットワークスイッチ製品を取り扱っていますが、我々の顧客の多くはクラウドシフトしている中でもなおオンプレミス思考から脱却できずにいます。クラウドを導入する上で、セキュリティの観点から正しくアドバイスできる人材が求められており、その期待に応えるべく、受験を決めました。

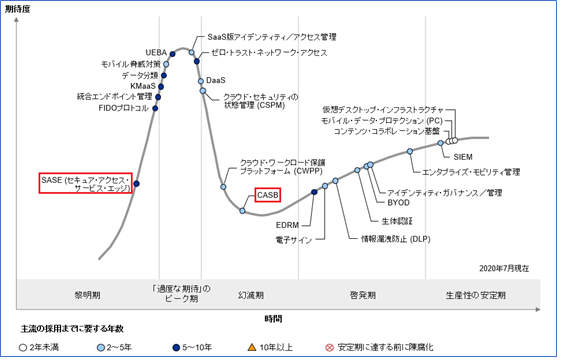

私自身、これまでにAWS, Microsoft Azure, Google Cloud をはじめとした複数のクラウドベンダーのアーキテクト資格を取得してきましたが、クラウドサービス自体は異なるものの、認定試験で問われる内容は比較的内容が似通っているものの、各ベンダの独自色を出すがゆえに包括的なセキュリティ視点を養うには至りませんでした。CCSKはその空白を埋める資格として、非常に有効でした。

今後はこの資格で得た知識を活かし、クラウドセキュリティの重要性をお客様に伝え、マインドチェンジを促していきたいと考えています。バージョンを“塩漬け”にしたまま変更による影響を考慮して運用するのではなく、変化を前向きに捉えるクラウド時代のセキュリティ思考へと導ける「トラステッド・アドバイザー」になることを目指しています。

最後に、これから受験を考えている方へ。

クラウドサービスの普及から10年以上が経ち、各クラウドベンダーが認定資格を提供していますが、それらはどうしてもベンダー依存の視点に偏りがちです。CCSKは、ベンダーに依存しない「クラウドセキュリティの標準」を学ぶ貴重な機会になります。クラウドを本質的に理解したい方にこそ、お勧めしたい資格です。