タイトル:「SASEの登場とゼロトラストを実現するCASBのカバレッジ」

三井情報株式会社

橋本 知典

今回は、SASE(セキュア・アクセス・サービス・エッジ)の概要とCASBとの関係性、ゼロトラストを実現するCASBのカバレッジについて説明していく。

■CASBの現状

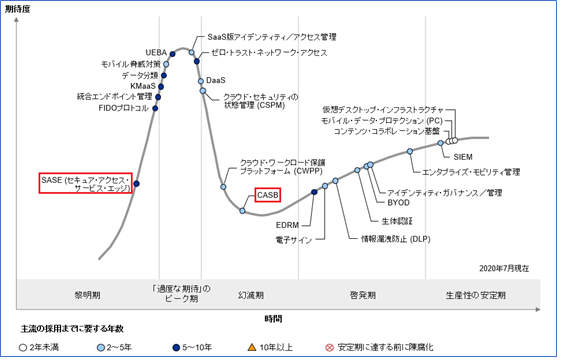

ガートナージャパンが日本におけるセキュリティ (デジタル・ワークプレース) のハイプ・サイクル:2020年を発表した。CASBについては幻滅期に入ったとされている。「過度な期待」のピーク期は過ぎたが、CASB市場規模は2018年頃より急拡大してきており、今後も市場は拡大していくと予想されている。今回の発表では新たにSASEとゼロ・トラスト・ネットワーク・アクセスが追加された。今回、SASEはCASBと関係性があるため紹介する。

図1 日本におけるセキュリティ (デジタル・ワークプレース) のハイプ・サイクル:2020年

出典:ガートナー

■SASEの登場

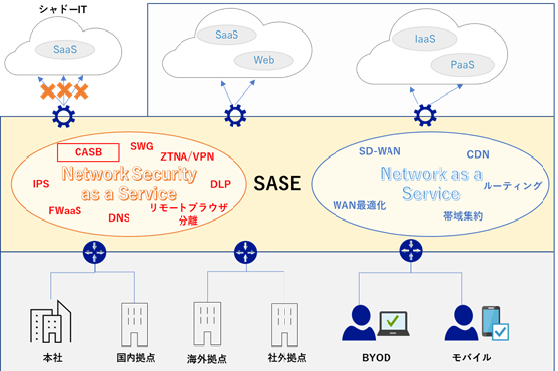

SASEはガートナー社が2019年に提唱した新しい概念である。SASEのコンセプトは包括的なネットワーク機能と包括的なネットワークセキュリティ機能をクラウド上で1つのサービスに統合し提供することである。デジタルトランスフォーメーション(DX)を推進する企業が安全にクラウドサービスにアクセスするニーズに対応している。このSASEのネットワークセキュリティ機能の中にCASBが含まれている。

今後SASEの需要が増加していき、2024年までに企業の40%がSASEの導入を計画することが予想されている。提供元、提供形態も別であったCASBやSD-WANなどのサービスが1つに統合されていくことにより、効率的な投資が可能になる。現状ではSASEの機能全体を提供できるようにベンダーが買収などを行いながら機能拡張に力を入れている段階である。企業のDX推進に向けて必要な企業ネットワークとネットワークセキュリティの新たな変革の機会をSASEは提供していくだろう。

図2 SASEとCASBの関係

■ゼロトラストを実現するCASBのカバレッジ

SASEはゼロトラストというセキュリティモデルを基にしている。ゼロトラストは「すべてのアクセスを、信頼されていないネットワークから発信されたものとして扱う」という考え方を根底にしたセキュリティモデルである。NIST(National Institute of Standards and Technology:米国立標準技術研究所)からは「SP 800-207 Zero Trust Architecture」がリリースされている。SP 800-207ではゼロトラストが誕生した背景や、ゼロトラストを実現する原則などの基本的な考え方が定義されている。このゼロトラストに照らした時のCASBのカバレッジについて確認していく。

ゼロトラストでは、全てのデータソースとコンピュータサービスは、リソースと見なされるとしている。クラウドサービスもリソースの1つとして考えられており、クラウドサービスの特定を行う際に、CASBの可視化機能が有用である。

ゼロトラストでは、ネットワークの場所に関係なく、通信を全て保護するべきとされている。CASBは境界ネットワークの内側、外側のどちらの場所であってもクラウドサービスへの通信の可視化や制御ができる。

ゼロトラストでは、リソースへのアクセスは、全て個別のセッションごとに許可し、ユーザやデバイスの評価、データの重要度を基にポリシーを決定するべきとされている。CASBはIDaaSと連携することができる。それにより複数のリスク要因に応じて、特定のクラウドサービスへのユーザのアクセスを細かくブロックできる。また、クラウドサービス内の機密性の高いコンテンツをスキャンし、リアルタイムでファイルダウンロードなどのアクティビティをブロックすることもできる。

ゼロトラストでは、組織が所有するシステム、ネットワーク、通信を監視して、安全な状態であることを確認し、セキュリティを高めていくことも重要とされている。CASBはクラウドサービスと、クラウドサービスへの通信の状態(トラフィック、詳細アクセスログ)を継続的に監視して情報を取得し、脅威を分析して通知できる。そして、対策をするために新たなポリシーを作成して適用し、セキュリティの改善を行っていくことができる。

以上のように、ゼロトラストにおいてCASBのカバレッジは広く、今後SASEが普及していく中でも中核の機能として取り扱われていくだろう。

〈お断り〉

本稿の内容は著者の個人的見解であり、所属企業・団体及びその業務と関係するものではありません。