2024: クラウドセキュリティ・ティーンエイジャーにとって重要な年(2024: A Critical Year for the Cloud Security Teenager)

本ブログは、2024年のスタートに当たって、CSA本部のCEO Jim Reavis のメッセージとして以下のブログに掲載された内容の日本語訳になります。本ブログは、Jim Reavis の許可のもとに公開していますが、本ブログの内容とCSA本部のブログとに相違があった場合には、CSA本部のブログの内容が優先されます。

Blog Article Published: 12/29/2023

Written by Jim Reavis, Co-founder and Chief Executive Officer, CSA.

2024年、クラウドセキュリティアライアンスは15周年を迎えます。この間、私たちは世の中の様々な変化、技術シーンの移り変わり、そしていくつかのクラウドセキュリティベンチャーの誕生と消滅を見てきました。これほどダイナミックな世界では、企業もかつてのような長寿ではありません。テクノロジーの移り変わりを通してベストプラクティスのリーダーシップに焦点を当てた非営利組織として、私たちはまさに10代の若者のように感じています。私は、「次はどうなるのですか」と尋ねるスタッフやその他の人々に、CSAは100年間ミッションを継続する構造になっていると話すのが好きです。

クラウドの歴史(A Quick History of the Cloud)

2024年は非常に興味深い年になるでしょう。私はこのブログを使って、今年私たちが取り組んでいくこと、私たちが対応し対処しようとしている主なトレンドを書いていきたいと思います。私にとって、これを説明する良い方法は、クラウドの歴史を世代別に簡単に説明することです。

クラウド0、あるいはプリクラウドとは、コンピューティングの歴史の中で、クラウドにつながるいくつかの発展を意識したものです。メインフレームコンピュータとその仮想マシンおよびタイムシェア機能が良い例です。1980年代のIntel 80836プロセッサは、PCに仮想マシン機能をもたらしました。より最近の歴史では、アプリケーションサービスプロバイダ(ASP)が、他人のコンピューターで仕事ができる素晴らしい例であり、SaaSの先駆けでした。

クラウド1.0は、私たちが今日使っているクラウドコンピューティングの最初のバージョンと認識しているもので、本質的には、前述の仮想マシンやストレージといった従来のITサービスを、革新的な新しいビジネスモデルで提供するものでした。私たちは、この初期にCSAに着手し、2007年に計画を立て、最終的に2009年のRSAで発表しました。

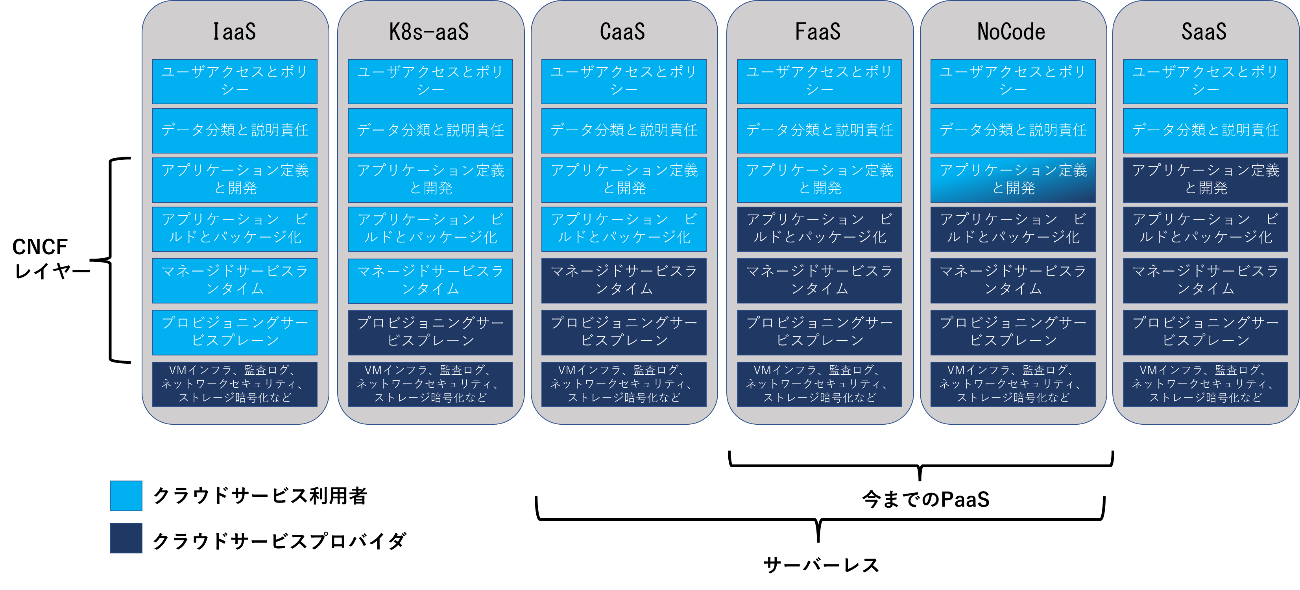

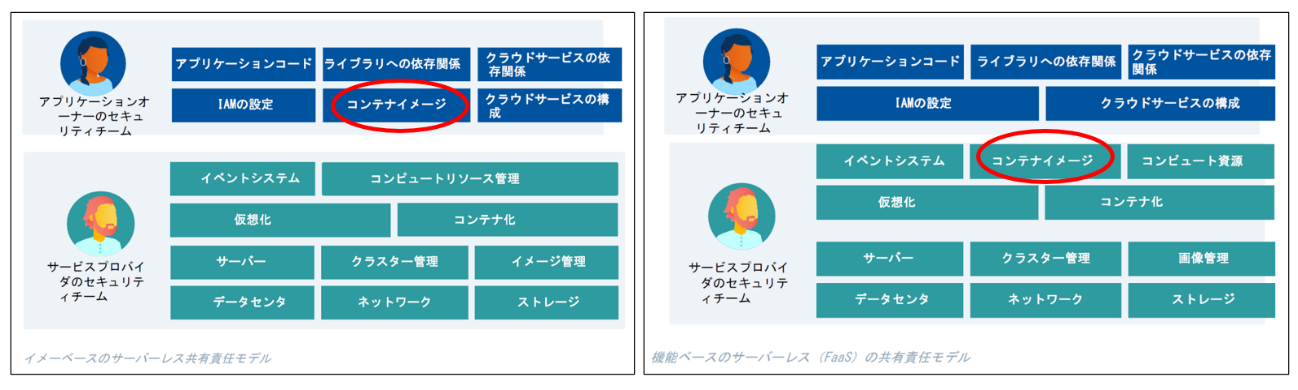

クラウド2.0は、クラウドネイティブと呼ばれる、クラウド特有の技術やフレームワークの出現を表しています。コンテナ、サーバーレス機能、DevOpsなどのほか、Cloud Security Posture Management(CSPM)などのクラウドネイティブセキュリティソリューションが挙げられます。

クラウド2.0の始まりの時期についてはいろいろな意見があります。長い間開発が進められていたクラウドネイティブが主流になったのは2016年頃で、これが始まりと私は考えています。2020年には、パンデミックによって在宅勤務が急増し、バーチャルで仕事をし、バーチャルで考えるということに対して、従来のセキュリティアーキテクチャや戦略がいかに破綻しているかが露呈しました。クラウドへの移行が加速し、cloud sprawl(クラウドの無秩序)を保護する戦略としてゼロトラストが再発見され台頭してきました。

クラウド3.0は2022年に始まりました。サイバーセキュリティの景気後退がこの歳の中頃に見られ、IPOが中止され、資金が枯渇し始めました。生成AIと大規模言語モデル(LLM)は、2022年後半にLLMプロンプトをクラウドサービスとしてリリースし注目を集め始めました。

私は、クラウドとAIに赤ちゃんが生まれ、それをChatGPTと名付けたと冗談を言うのが好きです。私にとっては、クラウド3.0は生成AIとクラウドネイティブの融合であり、今後何年にもわたって私たちが使うことになるクラウドのバージョンになることを約束するものです。私たちの業界により具体的に言えば、すべてのベンダーと企業のセキュリティチームは、クラウドセキュリティを新たに作り出すための自動化、拡張、ブレークスルーの創出に生成AIを活用しようとする「コパイロット化」の段階を迎えています。

2024年に何が起こるか(What’s Coming in 2024)

クラウドセキュリティアライアンスは、明日の問題を今日解決するために最善を尽くすよう努めています。そのため、これらのトレンドを理解し、業界に適切なサポートを提供できるようにしたいと考えています。以下に、2024年に向けての私たちの着目点を概説したいと思います。

AI Safety Initiativeについてはすでにご存知でしょう。我々のグローバルなフットプリントを活用して、クラウドのために行ってきたAIに関する研究、教育、認証機能のすべてを提供することを期待しています。重要なことは、私たちはAIを次の光り輝くものとして移行しようとしているのではなく、AIがクラウドに到来し、クラウドを変革しつつあるということです。フロンティアであるLLMやハイパースケーラー、そして事実上すべてのSaaSソリューションがAIを提供することで、究極のセキュリティ責任共有シナリオが生まれつつあります。

私がサイバーセキュリティの同僚に印象づけられることが1つあるとすれば、悪意のある行為者によるAIの採用(AIのコードスキャンを考えてみましょう)は、大きな課題を生み出すということです。AIの採用については慎重を期すことができるかもしれませんが、悪意のある行為者とそれに必要な対策とが交差するところではそうはいきません。

CSAは2023年末に、幅広いゼロトラストの知識を証明する業界初の資格、Certificate of Competence in Zero Trust(CCZT)を導入しました。これは、2024年に私たちにとって大きな重点分野となります。戦略として、ゼロトラストはあらゆるタイプのコンピュートシステムのセキュリティを強化するために使用され、全体として最も一般的な戦略になると考えています。私は以前、ゼロトラストを次のバージョンのインターネットのセキュリティ設計図と見ていると述べました。私たちは、これまで明らかにしてきたベストプラクティスを基に、AI向けの具体的なゼロトラストのユースケースなど、新たな分野でイノベーションを起こすつもりです。

CSAのSecurity, Trust, Assurance and Risk (STAR)プログラムは、クラウドプロバイダの保証表明の世界最大のリポジトリを提供しています。STAR は、最も人気のある調査成果物であるクラウド・コントロール・マトリックス(CCM)で構成されています。

STARは2011年に発行されたにもかかわらず、2023年に最も成長した成果物です。多くの企業のベンダー管理の中心的存在であり、多くの国や業界で標準となっています。私たちは、IT GRCの近代化の最前線にいることを確認するために、いくつかのプロジェクトを進行中です。AIの保証および保証のためのAIの活用の両方が取り上げられています。管理策の継続的なモニタリングは重要です。業界、国、テクノロジーセグメントによって使用されている多くのコンプライアンスフレームワークを調和させることが重要です。

歴史のあるCertificate of Cloud Security Knowledge (CCSK)プログラムが2024年半ばにバージョン5に更新されることをお知らせできることを大変嬉しく思います。クラウドセキュリティプロフェッショナルのための業界標準であるこのプログラムは、テクノロジーとプラクティスの適切なバランスを備え、クラウド3.0がサイバーセキュリティにとって何を意味するかを示す生きた見本となります。私たちは、CCSK v5の立ち上げにおいて、既存の資格保有者に最も簡単なパスを提供することをお約束します。皆様のご愛顧に感謝いたします。

これらは2024年における主な優先事項ですが、CSAらしく、私たちは野心的で、コミュニティに対応し、皆さんにとって重要な問題を幅広くカバーすることに重点を置いていきます。私たちと交わる機会はたくさんあります。CSAのバーチャルイベントや直接参加できるイベントにぜひお越しください。支部に参加しましょう。リサーチワーキンググループに参加しましょう。オンラインコミュニティ「circle」に登録しましょう。年寄りの私は、私たちの業界が文字通り一つの部屋に収まることができた頃を覚えています。幸いなことに、それはもはや不可能であり、我々は世界のビジネスの多くで重要な役割を果たしています。2024年、この責任をしっかり果たしていきましょう。

以上