CSAジャパン関西支部、ついにキックオフ!(後編)

―働き方改革/CSA Japan Summit 2019:Recap/今後の展望―

CSAジャパン運営委員 有田 仁

2019年8月29日

- 講演プログラム報告

- 関西支部キックオフセミナープログラムは以下3名の講師による講演で構成された。

- 【基調講演】「今後のデータ政策の展開とクラウドサービスの安全性評価について」

経済産業省 商務情報政策局 情報経済課 課長補佐 関根 悠介氏

- 「CSAジャパン関西支部の立ち上げにあたり」

一般社団法人日本クラウドセキュリティアライアンス 業務執行理事 諸角 昌宏

- 「CSA Japan Summit 2019: Recap」

一般社団法人日本クラウドセキュリティアライアンス 運営委員 有田 仁(※本レポート筆者)

本稿後編では、上記講演プログラム2(CSAジャパン関西支部の立ち上げにあたり)、同3(CSA Japan Summit 2019: Recap)に関する所感報告、及び関西支部の標榜する今後の展望について以下に述べる。

- 「CSAジャパン関西支部の立ち上げにあたり」(一般社団法人日本クラウドセキュリティアライアンス 業務執行理事 諸角 昌宏)

- 関西支部の立ち上げにあたり、CSAジャパン事務局長/業務執行理事である諸角氏より参加者(関西ユーザー)へあらためて、グローバル団体であるCloud Security Allianceとその日本支部であるCSAジャパンについて、事業内容や各WG活動に関する詳細説明が行われた。これらの具体的な内容は下記に付したURLから公開資料を参照願うものとし、本稿ではとりわけ、スライドの締めくくりで提言された「働き方改革とCSAジャパン」と題されたテーマを取り上げたい。フォーチュン500(S&P 500)企業に関して、半世紀前の1965年時点では「約75年」であった企業の平均寿命は、近年(2015年時点)ではわずか「15年」を切っているという(図1/参考:https://bizzine.jp/article/detail/2601)。我が国のビジネス環境においても終身雇用の崩壊が叫ばれて久しいが、「働ける年数」の側面からみて、「一つの会社」に閉じず、寄りかからず、オープンな「場」で第2、第3のキャリアを考えるべき時代に突入しているといえる。もう一つの側面に、デジタル・トランスフォーメーションの推進で浮き彫りとなる「働き方改革の本質」がある。デジタル・トランスフォーメーションの進行やAIの台頭によって今後仕事のあり方は二極化し、近視眼的に単純作業に埋没する人間は淘汰され、主体的に変化へ対応し大局的に新たな価値創造を主導できる人間が求められる。

- 筆者もこれらの要所は「いかに自己へ投資して時価総額を向上できるか」ということに尽きると認識している。これに対して、CSAジャパンはその解決策としての「場の提供」機能を有するものである。具体的には、個人会員や企業会員、あるいは連携会員としての立場で、図2に示す様な各種WGや勉強会・セミナー等の機会を積極利用して、同じ興味・関心をもつメンバーで幅広く自由にテーマを設定し、オープンな調査研究やディスカッションが可能である。(クラウドセキュリティに関するテーマが基本であるが、近年、クラウドにつながらないICT関連サービスは少なくなり、その安全利用上、セキュリティ確保は避けて通れない。)さらにグローバル団体である利点を生かし、英語原文ドキュメントの日本語翻訳作業や、後述するCSA Japan Summit等のイベントでの海外ゲストとの交流機会なども活動参画いただく上でのベネフィットとなろう。こうした社外コミュニティにおける所属先(企業等)の異なる多様なメンバー間の交流を通じてこそ、例えば「自身の時価総額」や「キャリアの現在地」などが客観的に明確化されうるものと考える。(本講演の公開資料は以下URLをご参照)https://www.cloudsecurityalliance.jp/site/?p=6923

- 「CSA Japan Summit 2019: Recap」(一般社団法人日本クラウドセキュリティアライアンス 運営委員 有田 仁)

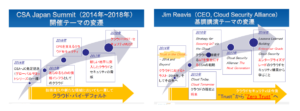

- 筆者より、CSAジャパン最大の恒例イベントであるCSA Japan Summit(本稿前編で既述)を取り上げ、本年度の全プログラム講演を対象にした概要紹介を逐一行った。関西地域在住のクラウドユーザーにとっては、たとえ関心をお持ちでも、これまで実際に東京会場(本稿前編で既述)まで足を運ばれることは稀であられたと推察され、それがために投影スライドに多数の会場写真(Summit各講演者の講演時の様子)を盛り込んで、少しでも会場の雰囲気がダイレクトに伝わる様努めた。なお、CSA Japan Summitは今回で6回目となるが、過去5回の開催テーマと、グローバルCEOであるJim Reavisによる基調講演テーマの変遷をスライド冒頭で示した。(図3)

クラウドサービスはこれまで、実行環境上の技術進化や開発プロセスの変化の流れにおいても、アーキテクチャー上のインフラストラクチャーあるいはプラットフォーム的な意味合いで、第一義的な位置づけを保持してきたといえる。その一方でクラウドにおけるトラスト/セキュリティの流れを考えると、「ゼロトラスト」の概念モデルに行き着く。すなわち、機密データの保管先としてクラウド移行が一層進み、IoT環境下、これに対して各ユーザーのもつ複数のデバイスからデータにアクセスされる状況では、従来の「ネットワーク型」のセキュリティから「アイデンティティ型」のセキュリティへの変更が余儀なくされるというものである(これに関しては、前述の「働き方改革の本質」にもつながるかもしれない)。クラウドのトラストで(クラウド上の機密データを守る上で)考えるべき「ゼロトラスト」の概念モデルについては、今後CSAジャパンのWG活動、勉強会、イベント機会などでも、さらなる議論と検討が深まるものと考えられる。

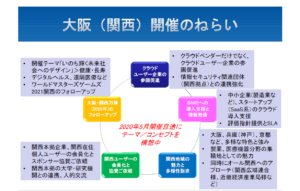

筆者はさらにスライドの締めくくりにおいて、次回2020年春開催を目途としたCSA Japan Summitの大阪(関西)構想と、その「ねらいどころ」を参加者へ示した。(図4)

図4:CSA Japan Summit 2020 大阪(関西)開催のねらい

2020年Summitが大阪単独開催となるか、東京・大阪並行開催となるかは未定だが、いずれにせよ、これまでのCSA Japan Summitで蓄積された様式やノウハウを踏襲しつつも、それと同時にKANSAIのカラーとオリジナリティを適切に表現するものとしたい。現段階ではテーマ検討に向けたアプローチとして大きく5つ構想している。すなわち①クラウドユーザー企業の参画促進②SMEへの導入支援と情報発信③関西地域の魅力と多様性訴求④関西ユーザーの会員化と協賛ご依頼⑤大阪・関西万博(2025年)のフォローアップ、である。(筆者の私見で)とりわけ念頭にあるものとして、関西(近畿)地域が内包する大阪・神戸・京都をはじめとした、各エリアの「多様性」や「際立った特色・個性」といった部分を、多彩な講演プログラム構成に結び付けたい。また、2025年に控える「大阪・関西万博」(開催テーマ:いのち輝く未来社会へのデザイン)が社会にもたらす影響力は巨大であり、例えば「長寿・健康」等のコンセプトをクラウドセキュリティ分野の検討課題に重ね合わせ、一体的に方向性を定めていきたい。

(本講演の公開資料は以下URLをご参照 ※本公開版では肖像権を考慮し、上述のSummit講演者関係写真を適宜差し替えている。)

https://www.cloudsecurityalliance.jp/site/?p=6928

- 今後の展望

今回、キックオフセミナーを盛況のうちに滞りなく開催することができ、ご来場いただいた参加者(CSAジャパン会員及び非会員)のみなさま、貴重なご講演をいただいた経済産業省 商務情報政策局の関根氏、それからCSAジャパン事務局及び関西支部運営スタッフ、さらには集客面でご協力いただいた連携・関連団体の関係各位に深く感謝の意を表したい。今後も関西支部は関西地域における定例勉強会やセミナーのコンスタントな開催、またWG活動への関西メンバーの積極的参画(東京会合開催の場合、適時リモート参加を促進していきたい)等を地道に継続し、関西ネットワーク基盤の裾野拡大に努めていきたいと考える。

その一方で関西地域では、クラウドサービスやセキュリティ関連のビジネス市場、またそこで活躍できる人材等の(実働的な)リソースについて、首都圏に比較して大きな規模の開きが存在するのは否めない。さらにグローバル動向を含む業界の最新トレンド、トピック、あるいはキーマンに、直接的に触れる機会や情報入手の即時性に差分が生じているのも事実である。そのためこれらを埋める対策として、本レポート投稿を皮切りに(CSAジャパン)Webページ上での情報発信に力を入れていきたい。当面のコンテンツとして具体的には、関西支部の活動方針、勉強会・セミナー等の開催告知・レポート、関西支部イベントの新着情報、また各種WG活動状況のアウトプット(成果物含む)などがある。その延長線上に、関西オリジナルコンテンツのアイデア創出につなげ、CSAジャパンの本年度取り組み目標の一つでもある「ブログの活性化」に寄与できればと願うところである。

※本キックオフセミナー概要と講演プログラム1(基調講演:今後のデータ政策の展開とクラウドサービスの安全性評価について)について、本稿前編をご参照。

以上