前編では、医療のサードパーティベンダーリスク管理のうち、SaaS事業者を含むサードパーティベンダーに対するリスク評価に焦点を当ててきた。後編では、クラウドセキュリティアライアンスのヘルス・インフォメーション・マネジメント・ワーキンググループ(HIM-WG)の「医療におけるサードパーティベンダーリスク管理」(2022年7月29日公開)(https://cloudsecurityalliance.org/artifacts/third-party-vendor-risk-management/)の中で、検知、対応、復旧といった後半のフェーズを取り上げる。

検知フェーズを支える継続モニタリングと脅威インテリジェンス

サードパーティベンダーリスク管理における「検知」フェーズでは、サイバーセキュリティイベントを特定するために、適切な制御や活動を構築・展開するフェーズである。医療提供組織は、継続的モニタリングプログラムを設定して、サードパーティのリスクに対する最新の理解を維持・改善していく必要がある。医療提供組織は、ベンダーがインターネット上に露出する脆弱性を継続的に観察することによって、セキュリティ質問票への回答の妥当性を確認し、リスクの経験的・継続的なエビデンスに基づいて、プロアクティブなガバナンスプラクティスを設定することができるとしている。

CSA HIM-WGは、継続モニタリングプログラムの設定により、以下のようなベネフィットがもたらされるとしている。

- ベンダーに対するリアルタイムの洞察を通して、プロアクティブなアプローチを可能にする

- 人的ミスや不正確さを防止するために客観的なコンテキストを提供する

- 遅くて費用のかかる人手による評価を実行するのとは反対に、時間や資源を節約する

- 簡単なカスタマイズを可能にして、自動化とデータインテリジェンスを利用し、評価がベンダーや産業、コンプライアンスのニーズに合わせられる

- 最高のリスクのみに焦点を当てるのを可能にする

継続的モニタリングの一環として重要なものに、脅威インテリジェンスがある。脅威インテリジェンスでは、数多くのWebサイトやフォーラム、マーケットプレイスをモニタリングしたり、サードパーティパートナーの膨大なリスト向けに悪意のあるネットワーク活動を追跡したりする必要があるが、医療提供組織は、このようなモニタリングのためのリソースを持っていない。

そこで重要な役割を果たすのが、脅威インテリジェンスだ。脅威インテリジェンスサービスプロバイダーは、インターネット上のソース(例.公開Web/ダークWeb上のWebサイト、フォーラム、マーケットプレイス、ランサムウェア恐喝サイト、貼り付け・なりすましサイト、ニュースソース、ブログ、ソーシャルメディアアカウント、脅威インテリジェンスデータベース)から情報を引き出すために、スキルやリソースを提供する。それによって、医療提供組織は、検証可能で客観的なリスク評価情報を利用して、サードパーティベンダーリスク管理プログラムを実行することができる。

対応フェーズの指針となるインシデント対応プレイブック

サードパーティベンダーリスク管理における「対応」フェーズでは、検知されたサイバーセキュリティイベントに関する活動を構築・展開する必要がある。しかしながら、サードパーティベンダーが関わるインシデントはまちまちであり、それらへの対応も異なる。そこで、医療提供組織は、インシデント対応プレイブックを構築する必要がある。最も重要なことは、以下のような内容を含むプレイブックを実行することによって、組織における影響の損害を抑制する点にある

- アクセスを遮断する。企業は、サイバー攻撃の影響を受けるサードパーティへのアクセスを遮断できるようにする必要がある。医療提供組織は、残りのネットワークからサードパーティのサイバー資産を分離しなければならない。

- サードパーティによる侵害が自組織に影響を及ぼしたか否かを判断する。もし影響があれば、次のステップは、インシデントの範囲や影響度を理解するために、フォレンジック分析を実施することになる。

- サードパーティの侵害への関与からの信頼性を評価し、契約条件を確認する。

- 損害を低減する。これは、追加的なセキュリティタスクや、自システムへのさらなる侵入を最小化するツールを通して実現可能になる。

- 起きたことや影響度、復旧計画について、ステークホルダーに伝達する。

- インシデントに重要インフラストラクチャの侵害が含まれていたら、72時間以内に、国家安全保障省(DHS)のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)に報告しなければならない。これは、2022年3月に成立した法律の要求事項である。

- インシデントの再発を防止する方法を決定するために、根本原因分析(RCA)を実施する

- 何が機能したか、何が機能しなかったか、どんな改善が必要かといった組織の対応や、次回に展開するための計画を文書化する。

- 内製化を継続する。医療提供組織は、インシデントが発生した時に、内製化でサービスを稼働するための計画を持つべきである。

医療機器インシデント対応準備におけるSBOMの役割と国際標準化

なおCSAでは、2021年11月8日に「医療機器インシデント対応プレイブック」(https://cloudsecurityalliance.org/artifacts/csa-medical-device-incident-response-playbook/)を発行している。

このプレイブックは、医療提供組織の以下のようなサイバーセキュリティスタッフおよび臨床リーダーを対象としている。

- チーフ医療情報オフィサー(CMIOs)

- チーフ看護情報オフィサー (CNIOs)

- チーフセキュリティオフィサー (CSOs)

- チーフ情報セキュリティオフィサー (CISOs)

- チーフ情報オフィサー (CIOs)

- ITディレクター

- セキュリティ管理者

- インシデント対応者

- セキュアな医療機器の実装・運用に責任があるセキュリティエンジニア

- 医用生体工学スタッフ

そして、以下のような構成になっている。

- イントロダクション

- ユースケースの例

- ユースケース1:医用画像機器の違反

- ユースケース2:個人向け埋込み型機器

- ユースケース3:ネットワーク型輸血ポンプの可用性または機能の損失

- アプローチ

- 医療機器インシデント対応プロセス

- 準備フェーズ

- シナリオの理解

- デバイスの棚卸しとデバイス構成の文書化

- 機器の臨床考慮事項と影響度の分類

- データと影響度の分類

- データレポジトリの構築

- チームの準備

- インシデント対応(IR)チームとステークホルダーの組立と文書化

- クラウド統合の文書化とSLA(Service Level Agreement)の策定

- ツールの収集

- チームの訓練

- セキュリティ認識の強化

- インシデント対応(IR)机上演習の実施

- プロセスの準備

- コミュニケーション手順の文書化

- 医療機器インシデント対応のエスカレーションと通知の手順

- 通知手順の構築

- 協調的脆弱性開示(CVD)プログラムの設立と文書化

- 期待される成果物の明確化

- ネットワークの準備

- DNSログとシンクホールの展開

- ネットワークセグメンテーションアーキテクチャの設計とネットワークアクセス制御(NAC)の構成

- ネットワークトラフィックのモニタリングと分析

- 機器の準備

- ソフトウェア/ファームウェア向けの既知で優れたバックアップまたはインストールデスクの準備

- 機器構成バックアップの準備

- シナリオの理解

- 検知、分析、コンテキスト化

- 脅威インテリジェンスと脅威共有プログラムの維持

- 脆弱性管理プログラムの維持

- セキュリティイベント向けのモニタリング

- 行動プロファイリングと分析の展開

- 包含、根絶、復旧

- 準備フェーズ

- インシデント対応(IR)の分類

- 患者とネットワークから機器を切断するための安全

- 患者ではなくネットワークから機器を切断するための安全

- 臨床のインパクトにおけるネットワークの結果からの切断

- 大規模な患者安全の意味におけるネットワークの結果からの停止または切断

- 患者から安全に削除できない機器

- 埋め込み型医療機器

- 遠隔医療機器

- インシデント後の分析

- フォレンジック調査/証拠

- 教訓

- 共有と更新

- 技術の共有

- 同意書の共有

- 関係性の共有

- 計画/プレイブックの更新

- 結論

- 参考文献

- 附表1 – 医療機器インシデント対応(MDIR)フェーズとガイダンス

医療機器インシデント対応準備において、医療提供組織とサードパーティベンダーとしての医療機器企業をつなぐ役割を果たすのが、ソフトウェア部品表(SBOM)である。たとえば、上記の「医療機器インシデント対応プロセス」の「デバイスの棚卸しとデバイス構成の文書化」において、機器の構成や構造に関連するデータをSBOMから取り込むことができれば、後のプロセスにおいて、侵害される可能性があるライブラリ/バージョンを有する機器を特定するのに役立てることができる。

また、「検知、分析、コンテキスト化」の「脆弱性管理プログラムの維持」において、医療機器製造業者と連携しながら、機器で利用されるライブラリを文書化したSBOMを入手し、これらのライブラリに関連する共通脆弱性識別子(CVE)をモニタリングすることによって、新たな脆弱性を発見できる可能性がある。

なお、米国連邦政府レベルでは、2021年5月12日にホワイトハウスが発出した「国家サイバーセキュリティに関する大統領令」(https://www.whitehouse.gov/briefing-room/presidential-actions/2021/05/12/executive-order-on-improving-the-nations-cybersecurity/)に呼応して、米国医薬食品局(FDA)が2022年5月26日に「FDA CDRHと医療機器サイバーセキュリティ:連邦政府のサイバーセキュリティ向上に関する大統領令[第14028号]についてのNISTへの回答書」(https://www.fda.gov/media/149954/download)を公表し、国際医療機器規制当局フォーラム(IMDRF)や共同セキュリティ計画(JSP)と連携して、ソフトウェア部品表(SBOM)の国際標準化に取組むことを表明している。その後2022年7月、IMDRFは「医療機器サイバーセキュリティ向けソフトウェア部品表の原則と実践」草案(https://www.imdrf.org/consultations/principles-and-practices-software-bill-materials-medical-device-cybersecurity)を公表しており、日本にもSBOM国際標準化の波が押し寄せるのは時間の問題だ。

復旧フェーズで求められるマルチステークホルダーコミュニケーション

サードパーティベンダーリスク管理における「復旧」フェーズでは、どのような手段で迅速に通常業務に戻すかを考える必要がある。医療提供組織のサードパーティベンダーがインシデントから復旧する場合、患者に対するケアを継続することが必要不可欠である。インシデント対応チームがイベントを特定したら、影響を受けたベンダーが提供するサービスの代替ソースを特定するために、積極的にベンダーを関与させる必要がある。

サービスが停止しなくても、医療提供組織のデータが公開されるようなケースも想定される。法令により、定められた期間内に当局への報告や当事者への通知が求められることがあるので、インシデント対応プレイブックは、このような要求事項をカバーすべきだとしている。

復旧の取組中、コミュニケーションは重要であり、内外双方のステークホルダーと情報を共有する必要がある。復旧は、事業を迅速に再開するにとどまらず、できる限り安全性を維持することしながら、顧客や患者との信頼性を構築していくことが求められる。

サードパーティベンダーとしてのクラウド事業者をどう管理するか

最後に、「医療におけるサードパーティベンダーリスク管理」では、クラウドに関連する考慮事項として、以下のような項目を挙げている。

- データセキュリティと制御:他のサードパーティ管理者とともに、プロバイダーは、クラウドベンダーの内部統制の強度を評価しなければならない。

- データ転送:データは、インターネットや無線ネットワーク経由で転送される可能性がある。医療組織は、クラウドコンピューティングベンダーを選定する際に、すべての法令の要求事項を遵守しなければならない。データが転送・保存される場所を特定することを忘れてはならない。

- マルチテナント性:これは、医療組織に対して、共有されたハードウェア上でデータが混じり合う可能性を考慮するよう求める。

- ロケーション:データをクラウド上に移転することは、ハードウェアプロバイダーが制御できない遠隔地に資産を移転することを意味する。加えて、データは米国外に保存される可能性がある。

- 信頼性:クラウドのような共有リソースに依存する場合、医療組織は、必要な時にリソースが利用できないというリスクに直面する。

- 持続可能性:医療組織は、万一クラウドが故障した場合に業務を継続する手段を理解するために、クラウドプロバイダーの災害復旧・事業継続計画が適正であるかを判断すべきである。

加えて、医療組織に求められるセキュリティ対策として、以下のような機能を挙げている。

- 多要素認証

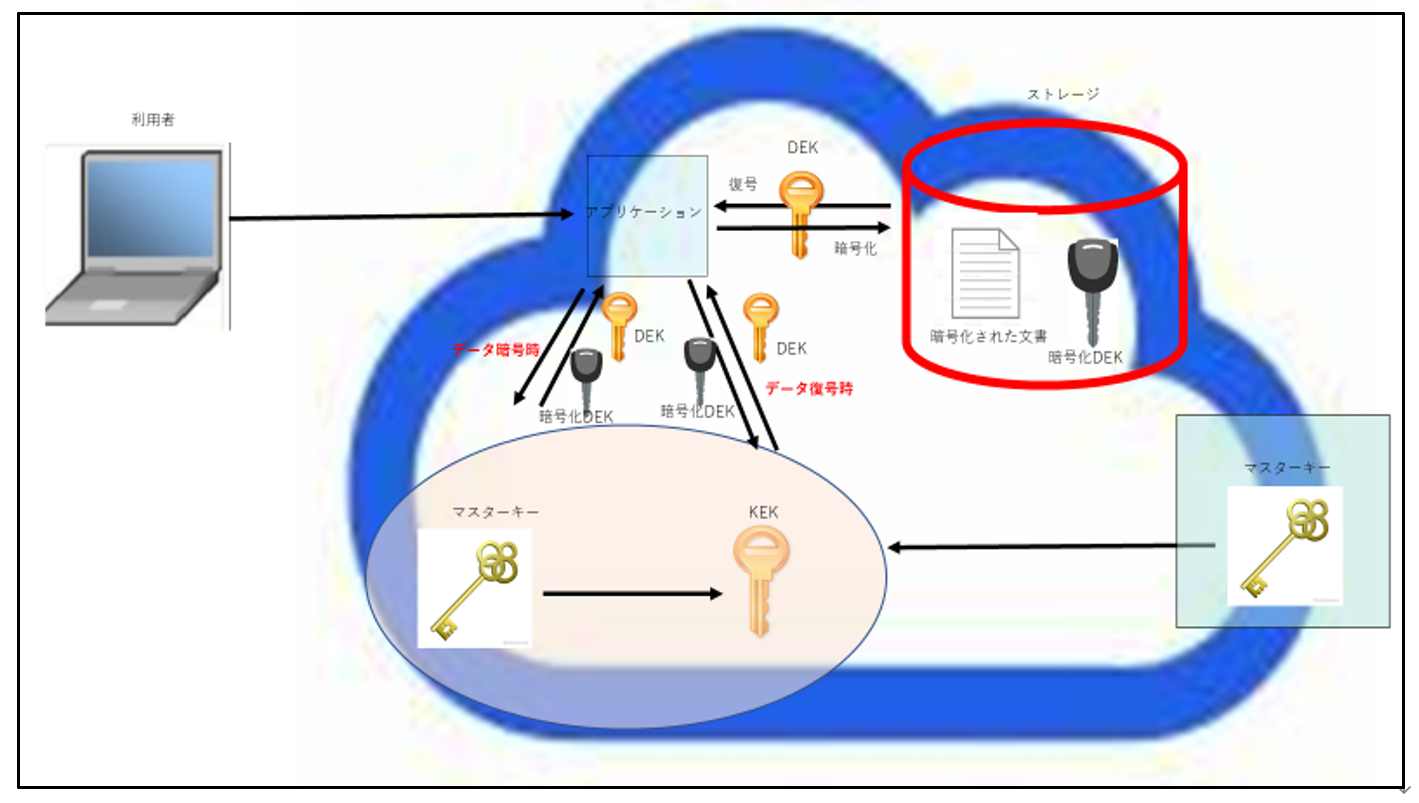

- 保存時・転送時双方のデータ暗号化

- 適応型アクセスやアイデンティティプルーフィングなどの連携型アクセス制御

- クラウド環境におけるユーザーの行動を管理するデータセキュリティポリシーの開発・展開

昨今は、複雑化・高度化するサードパーティベンダーリスク管理の負荷を軽減する自動化ソリューションの開発・提供も進んでいる。自動化には、以下のようなメリットがある。

- 効率性:自動化プログラムは、効率的な評価時間、制御されたプロセス、一貫したワークフロー、正確な文書化を可能にする。

- 透明性:すべてのサードパーティの記録をスクリーニング・モニタリングすることによって、医療提供組織は、現実のリスクに対応できる。自動化されたリスクベースのプログラムで重要なのは、適切にデータを利用し、リスクを上手に低減するためにリソースを適用することにある。

- ポリシーの組織化と分類:文書へのアクセスを表すために利用する構造によって、文書を分類する。構造は検索可能である必要がある。

- 迅速な通知:自動化プログラムは、違反やリスクを直ちに報告することができる。

自動化をサードパーティベンダーリスク管理に統合することは容易でないが、サードパーティに関するデータを正確に収集・スクリーニングする業務の複雑化や、デューデリジェンスの高度化を考えると、リスクを低減し、費用を削減するためには、自動化以外に選択肢はないのが実情だ。これは、医療に限った問題ではなく、業種横断的な取組が要求される。

CSAジャパン関西支部メンバー

健康医療情報管理ユーザーワーキンググループリーダー

笹原英司