海外に学ぶSMBのクラウドセキュリティ基礎(総論編)(1)(2)、(CSP編)AWS(1)(2)、(CSP編)Google Cloud(1)(2)に引き続き、今回も、シンガポールサイバーセキュリティ庁のサイバーエッセンシャルズおよびサイバートラストマークに基づいて開発されたクラウドサービスプロバイダー(CSP)固有のガイドを紹介していく。

SaaSとIaaS/PaaSの両側面をカバーするMicrosoft版ガイド

今回取り上げるのは、SMBユーザーを対象とする「サイバーエッセンシャルズマーク: クラウドセキュリティコンパニオンガイド」(https://www.csa.gov.sg/our-programmes/support-for-enterprises/sg-cyber-safe-programme/cloud-security-for-organisations#f34bc8fc0fcda102914054b9481223ba)に準拠した「サイバーエッセンシャルズ向けMicrosoftクラウドセキュリティコンパニオンガイド– Microsoftとの共同開発による(https://isomer-user-content.by.gov.sg/36/b9820a85-64c0-4831-824d-344bda9647e8/Microsoft-Cloud-Security-Companion-Guide-Cyber-Essentials.pdf)(2023年10月13日公表)である。

Microsoft版ガイドでは、Google Workplace版ガイドと同様に、「サイバーエッセンシャルズマーク: クラウドセキュリティコンパニオンガイド」に従い、以下のような管理策について触れている。。

[資産]

A1. 人々 – 従業員に、防衛の最前線となるノウハウを装備させる

A2. ハードウェアとソフトウェア – 組織が何のハードウェアとソフトウェアを所有しているかを知り、それらを保護する

A3. データ– 組織が何のデータを持っているのか、どこにあるのか、データをセキュア化しているのかについて知る

[セキュア化/保護]

A4. ウイルスとマルウェアの保護– ウイルスやマルウェアのような悪意のあるソフトウェアから保護する

A5. アクセス制御 – 組織のデータやサービスへのアクセスを制御する

A6. セキュアな構成 – 組織のハードウェアやソフトウェアのために、セキュアな設定を使用する

[アップデート]

A7. ソフトウェアのアップデート – デバイスやシステム上のソフトウェアをアップデートする

[バックアップ]

A8. 不可欠なデータのバックアップ– サイバーセキュリティインシデントを検知し、対応して、復旧の準備をする

[対応]

A9. インシデント対応 – サイバーセキュリティインシデントを検知し、対応して、復旧の準備をする

以下では、「サイバーエッセンシャルズ」や「サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド」と、「サイバーエッセンシャルズ向けMicrosoftクラウドセキュリティコンパニオンガイド」の管理策の関係、そしてクラウドセキュリティに係るMicrosoft 365ユーザーとMicrosoft 365およびMicrosoft Azureの間の責任共有について考察する。

セキュリティトレーニングはクラウドユーザーの責任

最初に、海外に学ぶSMBのクラウドセキュリティ基礎(CSP編)Google Cloud(1)( https://cloudsecurityalliance.jp/newblog/2025/02/24/smb_csp3/)で取り上げた「A1. 人々– 従業員に、防衛の最前線となるノウハウを装備させる」のサイバーセキュリティトレーニングに関する要求事項に基づく管理策をみていく。

「サイバーエッセンシャルズ」や「サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド」では、以下の通りクラウドプロバイダー共通の管理策を提示している。

【サイバーエッセンシャルズ】

A.1.4(a) <要求事項>

組織は、すべての従業員が、セキュリティプラクティスや期待される行動を意識していることを保証するために、サイバーセキュリティ意識向上トレーニングを設定すべきである。組織は、この要求事項を様々な方法で充足する可能性がある(例. 従業員または関与する外部トレーニング プロバイダー向けに自己学習教材を提供する)。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

[エンドユーザー組織(SaaSカスタマー)の責任]

- エンドユーザー組織(SaaSカスタマー)は、単独で責任を負う

<なぜこれが重要か>

- ますますビジネスユーザー(IT部門と対照的に)は、SaaSアプリケーションにアクセスして管理しており、SaaSのセキュリティを管理するために、適切な装備を備えていない可能性がある。

- ヒューマンエラーは、クラウドリスクの主要な要因の一つとして広く認識されている。

<組織は何をすべきか>

- 従業員向けの一般的なサイバー意識向上トレーニングの範囲を越えて、組織は、SaaSを管理するビジネスユーザーが、なぜクラウドセキュリティにおいて重要な役割を果たすのか、どのようにしてクラウド上でセキュリティを運用できるのかについて理解するためのトピックを含めるべきである。

[クラウドプロバイダーの責任]

- 主要クラウドプロバイダーは、ベストプラクティスを公開し、クラウドカスタマーに対してよりよいサポートを提供する。

これらを受けて、「サイバーエッセンシャルズ向けMicrosoftクラウドセキュリティコンパニオンガイド」では、以下のように提示している。

[エンドユーザー組織(SaaSカスタマー)の責任(例. Microsoft 365カスタマー)]

- CSAサイバーエッセンシャルマーク:クラウドセキュリティコンパニオンガイドを参照

[クラウドプロバイダーの責任]

-[SaaSプロバイダー(例. Microsoft 365)の責任]

- サイバーセキュリティ意識向上コンテンツはMicrosoftによって公開されている。 カスタマーは、これらのコンテンツを自由に自社内で活用し、サイバーセキュリティ意識を高めることができる(リンク(https://www.microsoft.com/ja-jp/security/business/cybersecurity-awareness))。

- 一般的なサイバーセキュリティ意識向上のために:

初心者、ビジネス意思決定者、学生、管理者向けの学習パスウェイ (リンク(https://learn.microsoft.com/ja-jp/collections/yrrbdgy2d6158)) - サイバーセキュリティ 101 (リンク(https://www.microsoft.com/ja-jp/security/business/security-101/what-is-cybersecurity))

- 小規模企業向け – サイバー犯罪から守るための5つのステップ (リンク(https://www.microsoft.com/en-us/security/blog/2023/01/17/secure-your-business-like-you-secure-your-home-5-steps-to-protect-against-cybercrime/))

-[クラウドインフラストラクチャプロバイダー(例. Microsoft Azure) の責任]

- サイバーセキュリティ意識向上コンテンツはMicrosoftによって公開されている。 カスタマーは、これらのコンテンツを自由に自社内で活用し、サイバーセキュリティ意識を高めることができる(リンク(https://www.microsoft.com/ja-jp/security/business/cybersecurity-awareness))。

- 一般的なサイバーセキュリティ意識向上のために:

初心者、ビジネス意思決定者、学生、管理者向けの学習パスウェイ (リンク(https://learn.microsoft.com/ja-jp/collections/yrrbdgy2d6158)) - サイバーセキュリティ 101 (リンク(https://www.microsoft.com/ja-jp/security/business/security-101/what-is-cybersecurity))

- 小規模企業向け – サイバー犯罪から守るための5つのステップ (リンク(https://www.microsoft.com/en-us/security/blog/2023/01/17/secure-your-business-like-you-secure-your-home-5-steps-to-protect-against-cybercrime/))

- Azureクラウドインフラストラクチャを管理しているカスタマーは、Azure上でホストされたシステムを管理・保護するために、より深い技術的知識が必要となる。カスタマーには、技術スタッフにSecurity Engineer学習パスウェイのトレーニングを受けさせることを強く推奨する(リンク(https://learn.microsoft.com/ja-jp/training/career-paths/security-engineer))。

Microsoftは、Microsoft 365を提供するSaaSプロバイダーかつAzureを提供するクラウドインフラストラクチャプロバイダーであり、SaaSおよびIaaS/SaaSの両側面から、クラウドユーザー向けにセキュリティトレーニング支援策を提示しているのが特徴だ。特に、初心者/ビジネス意思決定者/学生/管理者向けと技術スタッフ向けの2種類のパスを構築している点は注目される。

ソフトウェア資産の棚卸・管理はSaaSユーザーの責任

次に「A2. ハードウェアとソフトウェア」では、SaaSユーザーが利用するハードウェアおよびソフトウェアに係るIT資産管理について記述している。その中で、ハードウェア資産(クラウド内)およびソフトウェア資産に係るIT資産目録の作成・維持に関して、以下の通り要求事項に基づく管理策を提示している。

【サイバーエッセンシャルズ】

A.2.4(a) <要求事項>

組織内のすべてのハードウェアおよびソフトウェア資産について最新の資産目録を維持する必要がある。組織は、この要件を満たすために、例えばスプレッドシートやIT資産管理ソフトウェアを使用してIT資産目録を維持するなど、さまざまな方法で対応することができる。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

- ハードウェア資産(クラウド内)の場合、SaaSはソフトウェア資産と見なされるため、エンドユーザー組織(SaaS顧客)には適用されない。

- ソフトウェア資産の場合、エンドユーザー組織(SaaS顧客)が責任を負う。

<なぜこれが重要か>

- SaaSモデルの人気が高まっており、組織は多数のSaaSサブスクリプションを管理している。

<組織は何をすべきか>

- さまざまな業務機能にわたるSaaSサブスクリプションのインベントリを追跡および監視するためのメカニズムを実装する。

- これは、プロセスまたは技術的なソリューションを通じて実現できる。例:

− すべてのSaaSの購入および取得を使用前にITおよびセキュリティに提出する手続き方法を通じて

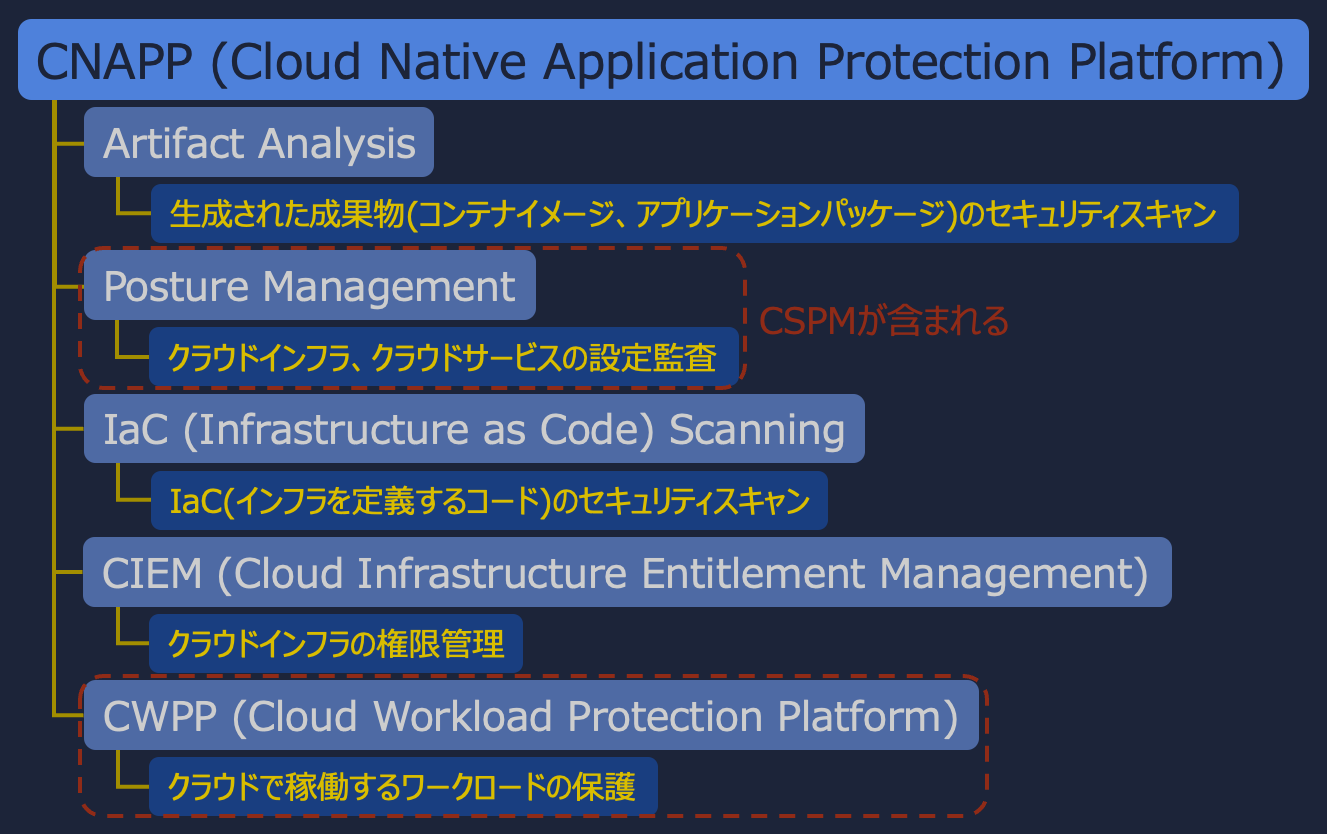

− ファイアウォール、Webゲートウェイ、クラウドアクセスサービスブローカー(CASB)からのログの分析および評価を通じて

− SaaSセキュリティポスチャ管理(SSPM)ソリューションの使用を通じて

− SaaSに関連する項目に関する経費報告書および財務記録の分析を通じて

[クラウドプロバイダーの責任]

-[SaaSプロバイダーの責任]

(該当なし)

-[クラウドインフラストラクチャプロバイダーの責任]

ハードウェア資産については、クラウドインフラストラクチャプロバイダーが責任を負う

これらを受けて、Microsoft版ガイドでは、以下のように管理策を提示している。

- [エンドユーザー組織(SaaSカスタマー)の責任(例. Microsoft 365カスタマー)]

- CSAサイバーエッセンシャルマーク:クラウドセキュリティコンパニオンガイドを参照

[SaaSプロバイダー(例. Microsoft 365)の責任]

<SaaSインベントリ管理> - M365 SaaSライセンスとサブスクリプション

カスタマーは、Admin Centerを通じてM365サブスクリプションを管理できる: Admin Center → 請求 → 製品ページ、またはこのリンク (リンク(https://learn.microsoft.com/ja-jp/microsoft-365/admin/?view=o365-worldwide))。 - ソフトウェアインベントリ (リンク(https://learn.microsoft.com/ja-jp/microsoft-365-apps/admin-center/inventory))

- サードパーティアプリケーションのサブスクリプション

サードパーティ製のSaaSアプリケーションやサービスをサブスクライブしているカスタマーは、M365を通じてサブスクリプションを管理できる場合がある(リンク(https://learn.microsoft.com/ja-jp/microsoft-365/commerce/manage-saas-apps?view=o365-worldwide))。

<ハードウェアインベントリ管理> - Microsoftは、M365サービスを提供するサーバーの責任を負っている。カスタマーは、M365サーバーへの管理者アクセス権を持っていない (リンク(https://learn.microsoft.com/ja-jp/compliance/regulatory/offering-iso-27001))。

- クライアントコンピュートデバイス – ハードウェアインベントリ (SaaS環境外)

エンドポイントマネージャーサービスにアクセスできるカスタマーは、M365を使用して自社のハードウェアデバイスを管理できる。これにより、デバイスと展開されたソフトウェアを管理・更新できる。管理対象デバイスのインベントリリストも生成可能である。 - ハードウェアインベントリ (リンク(https://learn.microsoft.com/ja-jp/defender-endpoint/machines-view-overview))

[クラウドインフラストラクチャプロバイダー(例. Microsoft Azure) の責任]

<クラウドサービスのインベントリ管理> - Azureのカスタマーは、Azureポータルを活用してAzure上で展開されたすべてのサービスの一覧を確認できる。カスタマーが所有するサービスのインベントリリストを表示するには、Azureポータルにログインする: ホーム → All Resources 必要に応じて、結果をCSV形式でエクスポートし、さらに処理することが可能である。

- カスタマーはまた、Cloud Adoption Framework – Azure Management Guideを参照し、インベントリと可視性について確認することもできる(リンク(https://learn.microsoft.com/ja-jp/azure/cloud-adoption-framework/manage/monitor#plan-your-monitoring-strategy))。

<ハードウェアインベントリ管理> - Azureサービスを利用しているカスタマーは、サーバーハードウェアを管理しない。サーバーハードウェアはMicrosoftが管理している。カスタマーは、自分たちがホストしているインフラストラクチャに焦点を当てる(リンク(https://learn.microsoft.com/ja-jp/compliance/regulatory/offering-iso-27001))。

- クラウドの責任共有モデルについての詳細情報はこちら: (リンク(https://learn.microsoft.com/ja-jp/azure/security/fundamentals/shared-responsibility))。

上記に示す通り、SaaSを含むソフトウェア資産については、エンドユーザー組織(SaaS顧客)が管理責任を負う一方、ハードウェア資産については、インフラストラクチャプロバイダーが責任を負うとしている。そしてMicrosoftは、M365やAzureの管理機能を通じて、SaaSユーザーのインベントリ管理やアクセスするデバイスの管理を支援する機能を提供している。

SaaSユーザーはエンドポイントのマルウェア対策を忘れずに

さらに「A4.ウイルスとマルウェアの保護」では、ウイルスやマルウェアのような悪意のあるソフトウェアからの保護策について記述している。その中で、エンドポイントでのウイルス/マルウェア対策に関して、以下の通り要求事項に基づく管理策を提示している。

【サイバーエッセンシャルズ】

A.4.4(a) <要求事項>

組織の環境に対する攻撃を検出するために、マルウェア対策ソリューションを使用してエンドポイントにインストールする必要がある。エンドポイントの例としては、ノートパソコン、デスクトップコンピュータ、サーバー、および仮想環境が含まれる。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

- クラウドのマルウェア保護の責任の大部分は、クラウドプロバイダーにある。

- しかし、一部のマルウェア配布の経路は、SaaSユーザーの制御下に残っている。例として、カスタマイズ可能な静的ファイルホスティングや添付ファイルが挙げられる。これらは、組織内の他の従業員や、SaaSアプリケーションがパブリック向けポータルを提供している場合、一般の人々によってアップロードされる可能性がある。

<なぜこれが重要か>

- クラウドアプリケーション、特に企業に人気のあるものは、マルウェア配信のためのますます人気のあるチャネルになっている。

<組織は何をすべきか>

- SaaSプラットフォームに組み込まれている標準化されたマルウェアおよびウイルススキャン機能を理解し、サービス説明書や利用規約に記載されているウイルスおよびマルウェア保護に関するSaaSプロバイダーの義務を確認する。

[クラウドプロバイダーの責任]

(SaaSプロバイダー/クラウドインフラストラクチャプロバイダー共通)

- 主要クラウドプロバイダーは、ベストプラクティスを公開し、クラウドカスタマーに対してよりよいサポートを提供する。

これらを受けて、Microsoft版ガイドでは、以下のように管理策を提示している。

[エンドユーザー組織(SaaSカスタマー)の責任(例. Microsoft 365カスタマー)]

- CSAサイバーエッセンシャルマーク:クラウドセキュリティコンパニオンガイドを参照

[クラウドプロバイダーの責任]

-[SaaSプロバイダー(例. Microsoft 365)の責任]

- Microsoftは、M365サービスの一部としてホストされているサービスの保護に責任を持つ。この内容はSOC2で文書化され、監査されている(リンク(https://learn.microsoft.com/ja-jp/compliance/regulatory/offering-soc-2))。

- カスタマーは、エンドポイントでのマルウェア対策ソリューションとしてDefender for Endpointsを使用することができる。展開概要についての詳細はこちらを参照(リンク(https://learn.microsoft.com/ja-jp/defender-endpoint/mde-planning-guide))。

-[クラウドインフラストラクチャプロバイダー(例. Microsoft Azure) の責任]

- AzureにIaaS資産を展開しているカスタマーは、Defenderサービスを利用することができる。Azureリソースを保護するためのさまざまなDefenderサービスとその使用方法に関する詳細は、Defender for Cloudを参照(リンク(https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/defender-for-cloud-introduction#protect-cloud-workloads))。

- また、カスタマーはAzureの仮想マシンに関するセキュリティ推奨事項にも関心がある可能性がある(リンク(https://learn.microsoft.com/ja-jp/security/benchmark/azure/baselines/virtual-machines-windows-virtual-machines-security-baseline))。

前述の通り、クラウドのウイルス/マルウェア保護の責任の大部分は、クラウドプロバイダーにあるが、一部のウイルス/マルウェア配布の経路は、SaaSユーザーのエンドポイントに残っている。これに対して、Microsoftは、SaaSユーザー向けのエンドポイントセキュリティソリューションとして、Microsoft Defender for Endpoint(https://www.microsoft.com/ja-jp/security/business/endpoint-security/microsoft-defender-endpoint)を挙げている。他方、Google版ガイドを見ると、「カスタマーは、ローカル環境のエンドポイントにマルウェア対策ソリューションを展開する責任がある」と明記しており、ソリューションとしてGoogle エンドポイント管理機能(https://support.google.com/a/topic/24642)を挙げている。

SaaSユーザーが責任を負わないネットワークデバイスの設定

加えて「A4.ウイルスとマルウェアの保護」では、ネットワークデバイスの設定に関して、以下のような管理策を提示している。

【サイバーエッセンシャルズ】

A.4.4(f) <要求事項>

ファイアウォールは、ネットワーク、システム、およびノートパソコン、デスクトップ、サーバー、仮想環境などのエンドポイントを保護するために展開または有効化される必要がある。組織のネットワーク設定がある環境では、ネットワーク周辺のファイアウォールを構成して、許可されたネットワークトラフィックのみが組織のネットワークに入るように分析および受け入れる必要がある。例としては、パケットフィルター、ドメインネームシステム (DNS) ファイアウォール、アプリケーションレベルゲートウェイファイアウォールがあり、それらはネットワークトラフィックを制限およびフィルタリングするためのルールを持っている。組織のネットワーク構成によって、ファイアウォール機能は他のネットワークデバイスと統合される場合や、単独のデバイスとして存在する場合がある。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

- エンドユーザー組織(SaaSカスタマー)は、物理的および仮想的なネットワークデバイスの設定に責任を負わない。

- 組織は、サービス記述および/または利用規約に記載されたネットワークセキュリティに関するSaaSプロバイダーの義務を確認する必要がある。

[クラウドプロバイダーの責任]

-[SaaSプロバイダーの責任]

(該当なし)

-[クラウドインフラストラクチャプロバイダーの責任]

- クラウドインフラストラクチャプロバイダーは、物理的および仮想的なネットワークデバイスの設定に責任を負う。

これらを受けて、Microsoft版ガイドでは、以下のように管理策を提示している。

[エンドユーザー組織(SaaSカスタマー)の責任(例. Microsoft 365カスタマー)]

(該当なし)

[クラウドプロバイダーの責任]

-[SaaSプロバイダー(例. Microsoft 365)の責任]

- M365において、MicrosoftはSaaSプロバイダーであり、クラウドインフラストラクチャプロバイダーでもある。そして、カスタマーにM365サービスを提供するためのインフラストラクチャの保護に責任を持つ。SOC2タイプ2レポートには、M365のインフラストラクチャを保護するためにファイアウォールを使用していることが記載されている(リンク(https://learn.microsoft.com/ja-jp/compliance/regulatory/offering-soc-2))。

- 責任共有モデルを参考にすると、カスタマーは管理権限内にある環境について責任を負う。M365によって管理されているエンドポイントについては、ポリシーを通じてエンドポイントでのファイアウォールの使用を強制することを検討できる(リンク(https://learn.microsoft.com/ja-jp/intune/intune-service/protect/endpoint-security-firewall-policy))。

-[クラウドインフラストラクチャプロバイダー(例. Microsoft Azure) の責任]

- Azureでサーバーサービスをホストしているカスタマーは、Azure Firewallを活用してホストされているリソースを保護することができる(リンク(https://learn.microsoft.com/ja-jp/azure/firewall/tutorial-firewall-deploy-portal-policy))。

- また、カスタマーはAzure Advisorの推奨事項を確認し、Azure上のサービスとインフラストラクチャを保護するための推奨事項を定期的にチェックすることが重要である。詳細については、こちらを参照(リンク(https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/review-security-recommendations))。

このケースでは、SaaSユーザーにネットワークデバイスの設定に関する責任はないが、Microsoftは、SaaSプロバイダーかつクラウドインフラストラクチャプロバイダーとしての責務を果たしている。SaaSユーザー自身は責任を負わないが、クラウドプロバイダーの遵守状況を確認できる機能は提供されている。

そして「A5. アクセス制御」以下の管理策項目においても、SaaSユーザー、SaaSプロバイダー、クラウドインフラストラクチャプロバイダーそれぞれの役割が明確化されている。Microsoftは、SaaSプロバイダーおよびクラウドインフラストラクチャプロバイダーの双方を兼ね備えた強みを活かしている。

CSAジャパン関西支部メンバー

健康医療情報管理ユーザーワーキンググループリーダー

笹原英司