海外に学ぶSMBのクラウドセキュリティ基礎(総論編)(1)(2)、(CSP編)AWS(1)(2)、(CSP編)Google Cloud(1)(2)、(CSP編)Microsoft(1)(2)に引き続き、今回は、シンガポールサイバーセキュリティ庁のサイバーエッセンシャルズおよびサイバートラストマークに基づいて開発された人工知能(AI)セキュリティ固有のガイドを紹介していく。

シンガポール政府がSMBユーザー向けAIセキュリティガイドラインを提供

過去にSMBユーザーを対象とする「サイバーエッセンシャルズマーク: クラウドセキュリティコンパニオンガイド」および「サイバートラストマーク: クラウドセキュリティコンパニオンガイド」(2023年10月13日公表)(https://www.csa.gov.sg/our-programmes/support-for-enterprises/sg-cyber-safe-programme/cloud-security-for-organisations)を紹介したが、これらと並行して、シンガポールサイバーセキュリティ庁は、AIセキュリティやOTセキュリティに関するガイドの策定作業を行ってきた。そして2024年10月15日には、「AIシステムのセキュリティ確保に関するガイドライン」および「AIシステムのセキュリティ確保に関するコンパニオンガイド」を公開している(https://www.csa.gov.sg/resources/publications/guidelines-and-companion-guide-on-securing-ai-systems)。

AIセキュリティガイドラインは、AIのライフサイクル全体にわたりシステムオーナーがAIを安全に運用できるようにすることを目的としており、サプライチェーン攻撃のような従来型のサイバーセキュリティリスクや、敵対的機械学習のような新たなリスクからAIシステムを保護するのに役立つとしている。

なおAIセキュリティガイドラインは、以下のような構成になっている。

1. イントロダクション

1.1. 本書の目的と範囲

2. AIに対する脅威の理解

3. AIのセキュリティ確保

3.1. ライフサイクルアプローチの採用

3.2. リスク評価から始める

3.3. AIシステムのセキュリティ確保に関するガイドライン

用語集

附表A

他方、AIセキュリティコンパニオンガイドは、システムオーナーを支援するために、AIおよびサイバーセキュリティの専門家と連携して作成した、コミュニティ主導による上記ガイドラインの補完ガイドである。指示型(prescriptive)ではなく、業界や学術界の実践的な手法、セキュリティ対策、ベストプラクティスを厳選した内容になっており、MITREのATLASデータベースや、OWASPの「機械学習と生成AI向けトップ10」などのリソースも参照されている。

なおAIセキュリティコンパニオンガイドは、以下のような構成になっている。

1.イントロダクション

1.1. 目的とスコープ

2.コンパニオンガイドの利用

2.1. リスク評価から始める

2.2. 関連する対策・管理策の特定

2.2.1. 計画と設計

2.2.2. 開発

2.2.3. 導入

2.2.4. 運用と保守

2.2.5. 運用終了

3. ユースケースの例

3.1. 詳細な手順の例

3.1.1. リスク評価の例

3.1.2. 一覧形式の対策・管理策の手順

3.2. 簡易導入例

3.2.1. リスク評価の例 – パッチ攻撃

3.2.2. 補足ガイドにおける対応策

用語集

附表A

AIテストツール一覧

攻撃的AIテストツール

防御的AIテストツール

AIガバナンステストツール

附表B

参考文献

なお、シンガポールサイバーセキュリティ庁のAIセキュリティガイドラインおよびAIセキュリティコンパニオンガイドは、「ISO/IEC 42001:2023情報技術-人工知能-マネジメントシステム」や「ISO/IEC 23894:2023 情報技術 – 人工知能 – リスク管理に関するガイダンス」を参照している。

シンガポールのサイバーセキュリティ認証制度をAIセキュリティに拡大

その後2025年4月15日、シンガポールサイバーセキュリティ庁は、サイバーエッセンシャルズマークおよびサイバートラストマークの認証プログラムについて、クラウドセキュリティ、AIセキュリティ、OTセキュリティの領域をカバーするように拡張することを発表した。各領域における拡張の概要は以下の通りである。

[クラウドセキュリティへの拡張]

・組織は、拡張されたサイバーエッセンシャルズの内容を参照して、自社のクラウド利用におけるセキュリティ対策を講じることができる。たとえば、組織はクラウドサービスプロバイダーとの業務範囲を定義する際に、クラウド共有責任モデルを参考にして、クラウドを利用する従業員がユーザーレベルの設定を安全に構成するよう対策を行う必要がある。

・サイバートラストでは、組織が自社のリスクプロファイルに基づいてサイバーセキュリティ評価を行えるよう、クラウド関連のリスクシナリオ一覧を提供している。たとえば、あるシナリオにおいては、攻撃者が組織のクラウドサービスにおける安全性の低いアプリケーションプログラミングインタフェース(API)を悪用し、データへの不正アクセスを行ったり、クラウドサービスの提供を妨害したりする可能性がある。

[AIセキュリティへの拡張]

・AIを利用しているまたは今後利用予定の組織は、AIを安全に活用するための方法について、拡張されたサイバーエッセンシャルズの内容を参考にすることができる。たとえば、「資産」カテゴリでは、組織が自社のソフトウェア資産を把握する必要性に焦点を当てており、従業員が使用しているが組織が提供していない外部のAIツール(いわゆるBYOAI:Bring Your Own AI)について、組織がその利用状況を把握する方法について指針を示している。組織は、このようなツールの利用に伴うリスクに対応すべきであり、情報が漏洩する可能性があるため、適切な対策を講じる必要がある。

・サイバートラストでは、リスクシナリオの一例として、攻撃者が組織で使用している安全性の低い大規模言語モデル(LLM)の弱点を突き、悪意のある内容をプロンプトとして注入し、LLMの動作を操作するというケースが挙げられている。

[OTセキュリティへの拡張]

・拡張されたサイバーエッセンシャルズは、組織がOT環境を安全に確保し、OTとITの融合を安全に管理する方法について指針を提供する。たとえば、OTは通常、情報技術(IT)よりも投資サイクルが長いため、OT環境には強力なアクセス制御(例:安全なパスフレーズ)をサポートしていない古いデバイスやシステムが存在する可能性がある。したがって、組織は代替的な制御手段として、物理的アクセス制御やネットワークの分割などの対策を講じる必要がある。

・サイバートラストでは、リスクシナリオの一例として、OTベンダーが別の顧客のネットワークでマルウェアに感染したノートパソコンを組織のOTネットワークに接続し、そのネットワークを感染させるケースが挙げられている。

上記の拡張に合わせて、サイバーエッセンシャルズマーク認証関連文書(https://www.csa.gov.sg/our-programmes/support-for-enterprises/sg-cyber-safe-programme/cybersecurity-certification-for-organisations/cyber-essentials/certification-for-the-cyber-essentials-mark/)およびサイバートラストマーク認証関連文書(https://www.csa.gov.sg/our-programmes/support-for-enterprises/sg-cyber-safe-programme/cybersecurity-certification-for-organisations/cyber-trust/certification-for-the-cyber-trust-mark/)も改定されている。

既存のセキュリティ対策にAIセキュリティ固有の管理策をアドオンする

以下では、前述のサイバーエッセンシャルズマーク認証関連文書の1つとして公開されている「サイバーエッセンシャルズ(2025) マーク – 自己評価テンプレート」より、サイバーエッセンシャルズマークの各管理作項目において、AIセキュリティ固有の管理策を提示する。

————————————————

【サイバーエッセンシャルズ】

A.1 資産: 人々 – 従業員に、防衛の最前線となるノウハウを装備させる

————————————————

A.1.4 (c) <推奨事項>

・サイバーハイジーンのプラクティスとガイドラインには、人為的な要因によるサイバーセキュリティインシデントを軽減するための以下のトピックが含まれるべきである:

– フィッシングから身を守る

– 強力なパスフレーズを設定し、それを保護する

– 企業用および/または個人用のデバイス(仕事に使用するもの)を保護する

– サイバーセキュリティインシデントを報告する

– 事業に重要なデータを慎重に取り扱い、開示する

– 現場およびリモートで安全に作業する

【AIセキュリティ固有の管理策】

・サイバーハイジーンのプラクティスおよびガイドラインのトピックには、以下のような人工知能(AI)に特化したトピックを含めるべきである:

–公共または企業向けAIツールやサービスを使用する際の、重要な業務データの管理:データの整理、分類、適切な取り扱いおよび開示を行う

–組織内でAIを使用することによる一般的なリスク:AIの導入によって生じる潜在的なリスクについて理解し、備える

【サイバーエッセンシャルズ】

A.1.4 (d) <推奨事項>

可能な場合、トレーニング内容は従業員の役割に基づいて区別されるべきである:

– 上級管理職またはビジネスリーダー – 例. 組織内でのサイバーセキュリティ文化/マインドセットの開発や、サイバーセキュリティ戦略や作業計画の確立

– 従業員 – 例. 強力なパスフレーズの使用と、仕事に使用する企業用および/または個人用デバイスの保護

【AIセキュリティ固有の管理策】

・AIツールやサービスの利用に関与する役割の違いに基づき、区別が行われる場合があり、以下のような役割別の観点が含まれる:

–経営幹部や事業責任者:ビジネス上の利点とAIに関するセキュリティリスク(AIやAI提供者への過度な依存を含む)との間でトレードオフのバランスを取る

–従業員:生成AIサービスを含む、公共または企業向けAIサービスを利用する際の、業務上重要なデータの安全な取り扱いや開示に関する責任

————————————————

【サイバーエッセンシャルズ】

A.2 資産: ハードウェアとソフトウェア – 組織が何のハードウェアとソフトウェアを所有しているかを知り、それらを保護する

————————————————

A.2.4 (a)<要求事項>

・組織内のすべてのハードウェアおよびソフトウェア資産について最新の資産目録を維持する必要がある。組織は、この要件を満たすために、例えばスプレッドシートやIT資産管理ソフトウェアを使用してIT資産目録を維持するなど、さまざまな方法で対応することができる

【AIセキュリティ固有の管理策】

・これには以下のようなAIツールやサービスの使用または契約が含まれる

–無料または公開されたAIサービス

–企業向けのAIツール

・この取り組みの目的は、組織内における”シャドーAI”に関連するリスクを軽減することである

【サイバーエッセンシャルズ】

A.2.4 (d) <要求事項>

・認証のスコープ内のソフトウェア資産には、組織が使用するソフトウェアアプリケーションが含まれる場合がある。認証のスコープにクラウド環境が含まれている場合:

– クラウド: 組織はクラウドインスタンス上にホストされているもの(例. ソフトウェアおよびオペレーティングシステム(OS))を含める必要がある。

【AIセキュリティ固有の管理策】

・AI資産のインベントリ一覧には、以下も追加で含める必要がある:

–無料または公開されたAIサービス

–企業向けAIツール

【サイバーエッセンシャルズ】

A.2.4 (h) <要求事項>

・EOS資産を引き続き使用する場合、組織はリスクを評価し理解し、上級管理職からの承認を得て、資産が交換されるまで監視する必要がある

【AIセキュリティ固有の管理策】

・AI資産に関しては、承認プロセスに、AI資産の提供元またはプロバイダーのサイバーセキュリティ体制と実績の確認、または悪意のあるコードのスキャンが含まれる場合がある

————————————————

【サイバーエッセンシャルズ】

A.3 資産: データ – 組織が何のデータを持っているのか、どこにあるのか、データをセキュア化しているのかについて知る

————————————————

A.3.4 (a) <要求事項>

・組織は、組織内の重要なビジネスデータのインベントリを特定し、維持する必要がある。組織は、この要件をさまざまな方法で満たすことができる。たとえば、スプレッドシートや資産インベントリソフトウェアを使用する方法がある。インベントリリストには以下のデータの詳細が含まれる必要がある:

– 説明

– データの分類および/または機密性

– 場所

– 保存期間

【AIセキュリティ固有の管理策】

・インベントリには、以下のデータセットに関する情報を示す必要がある:

–組織内でAIツールやサービスに入力として使用されるデータセット

–組織内の主要なAIツールやサービスから生成された出力データセット

–上記のデータセットを使用または生成する組織内の該当するAIツールやサービス

【サイバーエッセンシャルズ】

A.3.4 (c) <要求事項>

・組織は、ビジネス上重要なデータを保護するためのプロセスを確立する必要がある。たとえば、パスワードで保護されたドキュメント、個人データの暗号化(保存時)および/または電子メールの暗号化などである

【AIセキュリティ固有の管理策】

・AIツールやサービスで使用されるデータの保護に関して、組織は以下の対応を行う:

–AIツールやサービスに入力されるデータの機密性や分類が漏えいした場合に、どのような悪影響が生じる可能性があるかを評価する

–組織内でAIに入力されるデータの完全性を確認し、入力データの改ざんによってAIの出力が影響を受けるリスクを軽減するため、必要に応じてデータの無害化対策を実施する

–組織内でAIから生成される出力データの完全性を確認し、不正操作やハルシネーション(AIによる誤った出力)のリスクを軽減する

【サイバーエッセンシャルズ】

A.3.4 (d) <要求事項>

・機密情報および/または機微なデータを組織外部に漏えいするのを防ぐための対策も講じられる必要がある。たとえば、USBポートを無効にすることなどである

【AIセキュリティ固有の管理策】

・組織は、以下の目的において、組織内で使用されるデータの管理措置を講じる:

–外部または公開AIツール・サービスへの入力データ(例:データ漏えいを防ぐための対策)

–内部または企業向けAIツール・サービスへの入力データ(例:組織内の部門ごとに適切なデータ分類を実施する)

————————————————

【サイバーエッセンシャルズ】

A.4 セキュア化/保護: ウイルスおよびマルウェアの保護 – ウイルスやマルウェアのような悪意のあるソフトウェアから保護する

————————————————

A.4.4 (j) <要求事項>

・組織は、従業員が公式または信頼できるソースからのみ、組織内で許可されたソフトウェアや添付ファイルをインストールまたはアクセスすることを確実にする必要がある

【AIセキュリティ固有の管理策】

・組織は、従業員がAIに関するセキュリティ上の懸念や予期しないAIの挙動を認識し、それをさらなる調査のために報告できるようにする

————————————————

【サイバーエッセンシャルズ】

A.5 セキュア化/保護: アクセス制御 – 組織のデータやサービスへのアクセスを制御する

————————————————

A.5.4 (a) <要求事項>

・アカウント管理を確立し、アカウントのインベントリを維持し、管理する必要がある。組織は、スプレッドシートを使用する、またはソフトウェアディレクトリサービスからリストをエクスポートするなど、さまざまな方法でこれを実現することができる

【AIセキュリティ固有の管理策】

・インベントリには、組織が保有するAIツールやサービスへのアクセス情報(例:ログインアカウント、APIなど)を含める必要がある

————————————————

【サイバーエッセンシャルズ】

A.6 セキュア化/保護: セキュアな構成 – 組織のハードウェアやソフトウェアのために、セキュアな設定を使用する

————————————————

A.6.4 (a) <要求事項>

・セキュリティ構成は、デスクトップコンピューター、サーバー、ルーターを含む資産に対して強制的に適用されるものとする。 その方法としては、業界の推奨事項や標準の採用、ベースラインセキュリティ分析ツールの実行、構成の保護(例:スクリプトを使用した設定)などが含まれる

※ セキュリティ構成ガイドラインを提供している団体のひとつとして、Center for Internet Security(CIS)が挙げられる

【AIセキュリティ固有の管理策】

・このようなセキュアな構成のベストプラクティスおよび/または設定は、組織がAIツールやサービスを展開するために使用している環境にも適用されるものとする

【サイバーエッセンシャルズ】

A.6.4 (g)<推奨事項>

・攻撃の検出・把握・復旧に役立つイベントに関する監査ログは、記録が有効化されるものとする。 例:ユーザーレベルのイベント(ユーザーのログインやファイルアクセスなど)

【AIセキュリティ固有の管理策】

・組織は、AIツールおよびサービスにおいてログ記録(監査ログ)がサポートされている場合、監査ログの記録を有効化するものとする

————————————————

【サイバーエッセンシャルズ】

A.9 対応: インシデント対応 – サイバーセキュリティインシデントを検知し、対応して、復旧の準備をする

————————————————

A.9.4 (a) <要求事項>

・組織は、一般的なサイバーセキュリティインシデントにどのように対応するかを指針とする、最新の基本的なインシデント対応計画を策定し維持する必要がある。例として、フィッシング、データ漏洩、ランサムウェアが挙げられる。この計画には、以下の詳細が含まれるべきである:

–インシデント対応計画プロセスに関与する組織内の主要な担当者の明確な役割と責任

– 一般的なサイバーセキュリティ脅威シナリオ(例: フィッシング、ランサムウェア、データ漏えい)を検出し、対応し、復旧するための手順

–規制当局、顧客、経営幹部などの内部および外部の関係者に対して、インシデントをエスカレーションし、報告するためのコミュニケーション計画およびタイムライン

【AIセキュリティ固有の管理策】

・組織は、AIに特有のインシデントに関連するシナリオをインシデント対応計画に含めなければならない。 たとえば、従業員が機密性の高い組織情報を外部のAIツールやサービスに漏えいするケースなどが挙げられる

なお、AI固有の管理策の記載がない項目については、従来からのサイバーエッセンシャルズマーク管理策を適用する形となる。

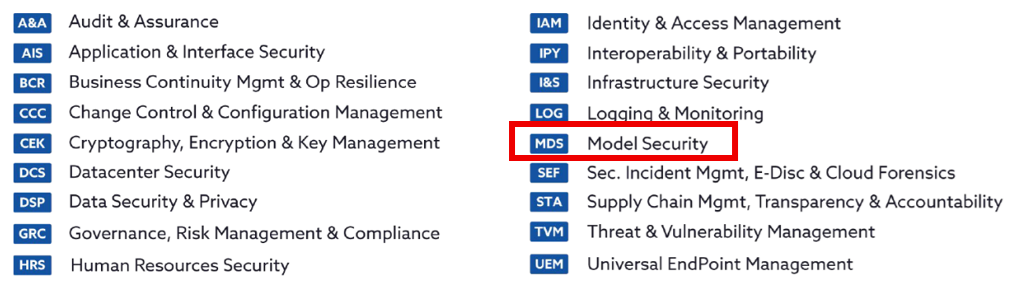

現時点では、主にインフラストラクチャセキュリティをカバーするサイバートラストマークとCloud Controls Matrix v4とのクロスマッピング文書が公開されている(https://isomer-user-content.by.gov.sg/36/2afb6128-5b9b-4e32-b151-5c6033b993f1/Cloud-Security-Companion-Guide-Cyber-Trust.pdf)。その中で、主にSaaSセキュリティをカバーするサイバーエッセンシャルズマークとの整合性も考慮されており、基本的な対策は共通化されている。

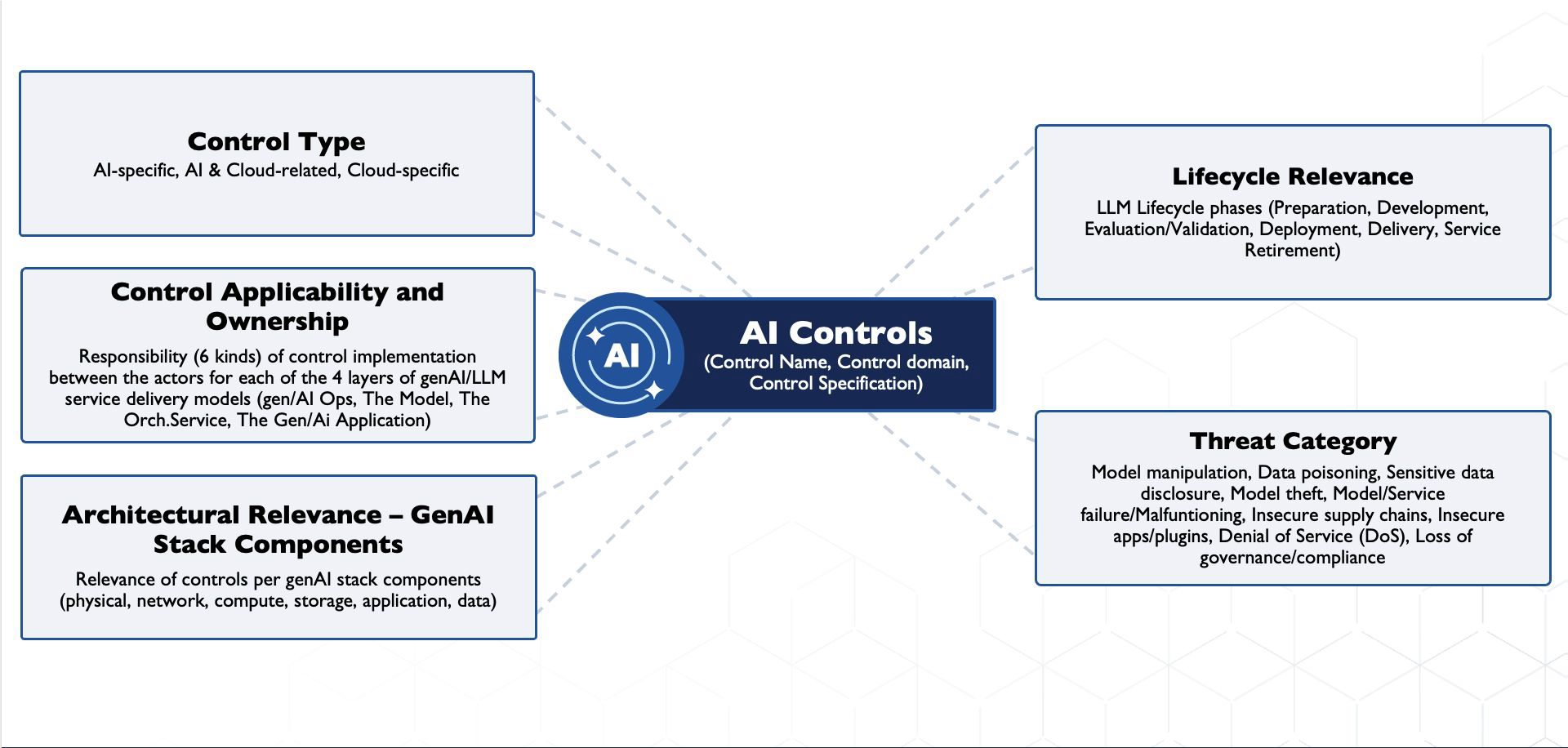

すでに、シンガポールサイバーセキュリティ庁は、クラウドセキュリティアライアンスと共同で「サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド」や「サイバートラスト向けクラウドセキュリティコンパニオンガイド」を開発しているので、AIセキュリティへの拡張領域においても、「AI Controls Matrix (AICM)」や「AICM to ISO 42001 Mapping」の活用が期待される。

CSAジャパン関西支部メンバー

健康医療情報管理ユーザーワーキンググループリーダー

笹原英司