SaaSのセキュリティ運用負荷を軽減させる方法とは

クラウドセキュリティ自動化WG

株式会社マクニカ

根塚 昭憲

クラウドセキュリティ自動化WGでは、クラウドセキュリティにおける運用担当者の方の負担を少しでも下げるために、様々な監視自動化の仕組みを紹介したいと考えています。まずはSaaSのセキュリティ自動化について取り上げたいと思います。

DXの中で進められていた業務システムのクラウド化は、コロナウイルス感染拡大に伴う企業のワークスタイルの変化によりさらに加速。企業ではテレワーク、Web会議システム、オンラインストレージなどのクラウドサービスなどのSaaSの導入が飛躍的に進みました。SaaSは拡張性もあり、導入もしやすい一方で、企業の機密データを扱うケースも多く、高度なセキュリティが求められています。

一方で、SaaSからの情報漏洩インシデントも多く発生しており、いくつか例を挙げたいと思います。

- 【複数企業で発生した事例】(2019年)

プロジェクト管理システム(Jira)における、グローバル設定での設定不備により主にUSの企業データと個人情報の漏洩のリスクが露呈 - 【Microsoft PowerAppsの事例】(2021年)

Microsoft Power Appsの設定ミスにより、個人情報、社会保障番号、氏名、メールアドレスなどの機密データが計3800万件流出 - 【某教育委員会の事例】(2022年)

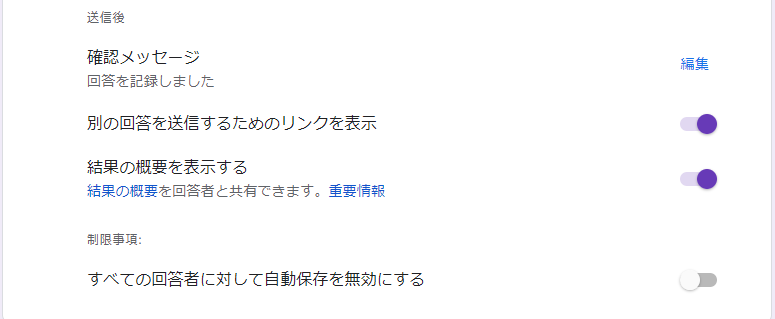

公立小・中・義務教育学校の令和3年度末退職予定者を対象にGoogleフォームを使って行ったアンケートにおいて、回答者に対し、結果の概要を共有する設定にしてしまったことにより、回答者の名前が他の回答者に閲覧できる状態であったことが判明した

Google Formsの結果の概要を表示する設定(デフォルトは無効)

- 【複数企業で発生した事例】(2022年)

複数の企業が、タスク管理ツール(Trello)の設定を誤って利用し、社内情報や個人情報が外部に公開され、検索可能となっていたことが判明。内閣サイバーセキュリティセンター(NISC)からも注意喚起が行われるほど、話題となりました。 - 【某自動車会社様の事例】(2023年)

ソフトウェア開発用のプラットフォーム(GitHub)において、データベースへのアクセスキーを含むソースコードが公開状態となっていた。このアクセスキーを利用することで、データサーバーに保管されているメールアドレスおよびお客様管理番号にアクセスできたことが判明。多くの場合、これらの問題はSaaSの設定不備から生じています。

この点を示すデータとして、2022年に実施されたCSAの調査※1では、SaaSセキュリティインシデントの63%が設定不備に起因する可能性が示唆されています。さらに、IPAが公表したデータ※2によれば、2022年の不正アクセスの原因別比率では、設定不備が全体の16.1%で2位にランクされています。このことからも、SaaSの設定不備の対策検討が非常に重要であることがわかると思います。

なぜセキュリティ的に問題が発生しうる設定不備が発生するのでしょうか。

その答えは単純な作業ミス、設定ミスという人為的な問題ではなく、以下のような様々な要因が複雑に絡んで発生していると考えられます。

- 【少ない設定監査機会と手動での設定チェック】

国内の企業でよくあるSaaSの導入プロセスとして採用判定時に、セキュリティチェックシートなどを活用してSaaS全体のデータ管理方法や、物理セキュリティ、コンプライアンスなどを確認してから利用可否を決定します。その後でSaaSの設定が行われていくのですが、設定が適切かどうか、セキュリティ的に問題が無いかどうかの確認はその導入時のみで、その後、セキュリティ設定の定期的な確認や監視を怠っている企業は少なくありません。さらに、定期的に設定確認を実施している企業でも、手動で設定を確認している場合もあります。この手動での設定確認は時間とリソースを消費し、SaaS利用数が増えれば、その対応量も増えていきます。そのため、運用に対応できない状況や工数ばかりかかる事態を招きかねません。 - 【SaaS毎に異なる設定と適切な設定判断】

SaaSプロバイダーは異なる用途に対応するために多様な機能を提供し、その動作仕様や設定内容はSaaSごとに異なります。そのため、セキュリティの高い設定や、利用者の利便性も損なわない最適な設定を、各ベンチマーク(CISやCCMなど)を元に適切に判断してくことは、比較的難しいと思われます。このことも設定ミスを招く要因の一つと言えるでしょう。 - 【セキュリティ部門以外での運用管理】

事業部でSaaSの運用管理を一任されているケースもあります、セキュリティ担当ではないチームで運用を行う場合、上記のような設定監視運用やセキュリティチェックの複雑さに対応しきれないケースも考えられ、このような運用体制の課題も要因の一つとして考えられます。実際に、CSAの調査※1でも、SaaSの設定に最も責任を持つ部門はセキュリティ部門が59%、IT部門が50%、そしてビジネスアプリケーションの所有者が40%という結果が出ており、これはセキュリティ部門の外に存在する複数の部門がSaaSの設定に関与していることを示しています。

また、上記の要因をさらに加速させている背景として以下も考えられます。

- 【SaaS運用管理の複雑さの増加】

- SaaS設定の可視性の欠如

- 企業が管理するSaaS数の増大(11SaaS以上導入する企業が3割以上、40SaaS以上の企業も増加)※3

- SaaSの更新頻度の高さ

- SaaSとSaaS間におけるデータ連携、API連携の増加における複雑性の増大

- デフォルト設定では十分なセキュリティが考慮されていないケースがある

このような状況の中で、セキュリティ課題、運用課題を自動的に解決できる仕組みが、SaaS Security Posture Management(SSPM)と呼ばれるソリューションがあります。これはSaaSアプリケーションの設定不備によるインシデント(不正アクセス、機密情報流出、etc)を予防するためのソリューションとなります。

CSPM(Cloud Security Posture Management)と名称が似ていますが、CSPMは主にIaaSに対する設定監査の機能を提供するのに対し、SSPMはSaaSに対する設定監査を提供するという違いがあります。

SSPMは主に以下の機能を提供します。

- 構成、設定の分析/追跡の自動化

- コンプライアンス準拠状況の評価

- データアクセス権の評価

- リスクの検出

- 分析結果の可視化

- ダッシュボード

- アラート

- リスクを軽減するための改善方法の教示

- 設定項目

- 設定パラメータ

動作としては主にAPIで各SaaSに対してアクセスを行い、設定情報を網羅的に監視・解析します。製品にも依存しますが、各設定をセキュリティベンチマークと比較し、どの程度準拠しているかを即座に確認することが可能です。ほぼ全てが自動化されているため、今まで数日かかっていた目視・手動での設定確認作業は不要となります。一部のSSPMでは、設定に課題がある場合、影響を受けるユーザをリストアップしてくれる機能もありますし、設定の修正案を提示、SaaS間連携の可視化など、SaaSの設定をセキュアに維持できる機能を備えています。そのため、先ほど挙げた設定ミスの複数の要因を網羅的にカバーできるソリューションとなっています。

SSPMは比較的新しいソリューションで、徐々に市場に浸透しつつあり、お客様の実績も出てきてます。

ただ、海外ベンダーが提供しているSSPMの対応SaaSの9割以上が海外製SaaSとなっており国産SaaSへの対応はまだ十分ではありません。SSPMの利用を検討されている日本のお客様からも国産SaaSの対応数を増やしてほしいという声が多くあがっています。これは今後のSSPMが普及しいく中での課題といえるでしょう。

代替のツールとして各SaaSベンダー自身が提供する各テナントの設定状況チェックするツールもありますが、提供元のSaaSしか監視できない可能性が高く、SaaS毎の管理が必要となり煩雑さが残ります。そもそも大手SaaSベンダー以外からはそのようなツールがリリースされていない現状もありますので、その点でも複数のSaaSを管理しているのであれば、一気通貫で確認できるSSPMの方にメリットがあると考えています。

また、類似のソリューションとして、CASBがあげられます。

CASBの機能の一つに、APIを使って各SaaSに対するコントロールを実現する機能がありますが、どちらかというとユーザのアクティビティ監視やファイルチェックを行うことがメインの機能となっており、SSPMがカバーする設定の監査機能とは別物になります。

ただし、ベンダーにもよりますが、CASB機能の一部としてSSPM機能が提供されるケースも出てきていますので、SaaSのセキュリティ全体を検討される際にはしっかり理解してご検討いただきたいと思います。

まとめ

SaaSからの情報漏洩の原因の多くは設定不備となっており、今後も利用の増加が見込まれるSaaSに対し、何かしらの対策がクラウドセキュリティの観点からは必要です。このような課題を解決するためにSaaS Security Posture Management(SSPM)が注目されています。SSPMは自動化された監視と改善のツールで、SaaSのセキュリティを強化し、設定不備から引き起こされる問題を軽減、同時にそれにともなう運用負荷も削減できます。今後のクラウドセキュリティ強化の一案としてSSPMも検討してもらえればと思います。

参考文献

※1 https://cloudsecurityalliance.org/artifacts/saas-security-and-misconfigurations-report/

※2 引用元:コンピュータウイルス・不正アクセスの届出状況 [2022年(1月~12月)]

※3 引用元:株式会社メタップス「2022年度 SaaS利用実態調査レポート」

以上

ピンバック: 理想的なクラウドセキュリティ運用のために – 自動化されたセキュリティ対策 | CSAジャパンブログページ