2025年2月11日

情報セキュリティ大学院大学

CSAジャパン クラウドセキュリティ自動化WGメンバー

対馬 亜矢子

本ブログは、CSA本部のブログを著者の許可を得て翻訳したものです。本ブログの内容とCSA本部のブログとに相違があった場合には、CSA本部のブログの内容が優先されます。

継続的な保証とコンプライアンス自動化はなぜ必要なのか

2024年10月15日

Daniele Catteddu, Chief Technology Officer, CSA

私たちの業界では「信頼」について多くのことが語られますが、信頼は実際には目的を達成するための手段にすぎません。組織にとっての「目的」は、組織のミッションを達成することです。組織のミッションを達成するためには、組織内外の関係者との健全な交流が必要です。したがって、この文脈における信頼とは、あらゆる取引や関係が安全を持つのに値するものであるという信頼性を確立し、信用を築くことを意味します。

信頼性と信用は、誰か/何かをどれだけ信頼できるかを測る尺度である保証につながります。これにより私たちは、ある主張が述べられたとおりに展開するだろうという一定の保証を感じるのです。

信頼、保証、ガバナンス、リスク

保証が信頼の代用品であるとすると、次に保証をどのように定義し、測定するかが問題となります。ある事象がその通りに進む確率を、私たちはどのように定義し、定量化/定性化するのでしょうか。

そこで、ガバナンスとリスクマネジメントの出番となります。ガバナンスとリスクマネジメントは、原則、ポリシー、手順、管理策を定め、下記に対する組織体制を確実にします。

- ミッション目標の達成

- リスクの許容範囲内への抑制

- 不確実で変化する環境における、法律、規制、標準、ポリシー遵守の継続

組織におけるガバナンスとリスクマネジメントの枠組みは、ポリシーと管理策を設計し、実装し、施行し、モニターするために使用される仕組みであるはずです。また、データを収集し、分類し、分析し、評価し、それに基づいて行動することで、変化する環境の中で長期にわたり正しい方向性が設定され維持されることを確実にするものでもあります。

そこで質問に戻りましょう:私たちは保証をどのように定義しますか?そして、それをどのように測定しますか?保証は信頼を構成する要素であり、その伝達手段です。誰かあるいは何かが提供できる保証が多ければ多いほど、その相手はより信頼できるということになります。サイバー空間における保証は、データ主導で、エビデンスに基づき、ゼロトラスト原則に従うべきです。サイバー空間における保証とは、組織が運営上のリスクを管理しながら、ガバナンスをいかに適切に識別し、設計し、構築し、実装し、監視し、変更し、改善しているかを、評価・測定・伝達・報告した結果なのです。

サイバー空間における保証の測定

サイバー空間における保証の測定とは、ある前提条件において、適切なガバナンスのアクションがどの程度機能しているかを定性化/定量化することです。前述したように、ガバナンスの主要なツール/アクションはポリシーと管理策です。ポリシーとは、組織の運営を導くルールです。管理策とは、内外の世界との相互作用において、周囲の状況が期待されたとおりにふるまうことを確実にするために導入される尺度です。

これを信頼に戻すと、私たちは組織、サービスなどの信頼度を示すために「サイバー空間における保証」を使い、そのレベルを測るために「ポリシーと管理策のパフォーマンス」を使うわけです。

管理策のパフォーマンス

管理策のパフォーマンスとは、ある管理策が適用され運用される状況において、その管理策がどのように機能しているかを示すものです。個々の管理策の実績は、システム(ドメイン)およびサブシステムに集約され、統制システム全体のパフォーマンスを示します。統制システムとは、ガバナンスとリスクマネジメント戦略の実施結果です。

「良好な管理策」と「良好なパフォーマンス」を判断するためのパラメータは、リスクプロファイルに応じたユーザーの主観に基づきます。これらのパラメータは、標準、ベストプラクティス、ベンチマーク、法的・規制的要件によっても左右されます。

良し悪しのパラメータが何であろうと、下記を確実にするため、管理策のパフォーマンスはモニターされる必要があります。

- モニタリングしているものは、目的やスコープに関連がある

- ロギングおよびモニタリング中に生成されたデータは、信頼でき、正確で、完全で、機密性がある

- パフォーマンスは、目標パラメータ(通常、ポリシー、メトリクス、ベンチマークとして表される)の範囲内にある

どの管理策が必要か?

各組織が必要十分な保証を得るために導入すべき統制システムは、多くの要因によって異なります。これらの要因には、事業ニーズ、リスクプロファイル、対象市場、対象ユーザー、法規制要件などが含まれます。

規制、標準、ベストプラクティスは管理策の主要な情報源であり、特定の管理策に関する統合され標準化された定義を提供します。例えば、CSA Cloud Controls Matrix はクラウドセキュリティのための標準化された管理策フレームワークです。

一般には、適用する管理策の数が多ければ多いほど、また適用可能な範囲内で管理策が厳格であればあるほど、組織/サービス/取引/相互作用はより多くの保証を提供(すると主張)し、信頼できることに(潜在的に)なります。言い換えれば、統制範囲(誰かが適用する管理策の数)が高ければ高いほど、提供(主張)される保証のレベルも高くなります。

例えばクラウドサービスではCCM v4 Lite、CCM v4、CCM v4 plus addendaのいずれかを、管理システムの基盤として使用することができます。CCM v4 plus addendaは管理策の数が最も多く、要求事項のカバー率も高くなります。したがってCCM v4 plus addendaは、より高いレベルの保証を提供します。

管理策をどう評価するか:統制のモニタリングと監査

管理策が望ましい効果をもたらしているかを判断するためには、証拠データを収集し、監視し、分析し、評価し、テストし、監査する必要があります。これは通常、モニタリング、評価、監査機能を通じて行われます。

統制のモニタリングは、組織がガバナンスとリスクマネジメント戦略の結果として導入することを決定した相互作用・取引・管理策を、可視化できるようにします。

統制の監査は、モニタリング中に収集されたデータ/情報が適切で、信頼でき、タイムリーで、完全で、正確であることと、パフォーマンスが期待される目標の範囲内であることを確認します。

理想的には、統制のモニタリングと監査は継続的であるべきです。そこでは、適用される管理策の文脈に適した定期的な頻度で測定が行われます。

統制のモニタリングと監査の目的は、内部統制の有効性を監督、評価、報告することです。また、その目的は、内部統制の信頼性と、確立された標準、フレームワーク、または適用される法規制への準拠を保証することにあります。

モニタリングと監査の精巧さ、頻度、厳格さ、正確さ、完全性が高ければ高いほど、提供される保証のレベルも高くなります。自己評価/監査、第三者監査、継続的監査は、統制評価の高度さ、頻度、厳格さ、正確さ、完全性の異なるレベルの一例です。

コンプライアンスと保証の関係

コンプライアンスの概念は、保証の概念に直接関連しています。コンプライアンスとは、内部ポリシー、適用される法律や規制、業界固有の行動規範、標準、ベストプラクティスから派生する要件を遵守することです。

適用される要件に従うことで、組織は以下のことが可能になります。

- 社内の方針や倫理規定を満たす

- 市場で安全に営業する

- 競争上の優位性を得る

組織が適用される法規制を遵守しない場合、以下の対象になりえます。

- 罰金

- 罰則

- 評判の失墜

- 特定市場における事業の損失(欧州AI法その他多くの法律を参照)

私たちが管理策を用いるのは、ガバナンスポリシーが正しく実施され、事業環境のルール(法律、規制、行動規範、標準)が満たされていることを確認するためです。

保証とコンプライアンスの課題

今日の規制に関する風景は、指数関数的に拡大しています。地域化、プライバシー重視、業界毎の縦割り(金融サービス、ヘルスケア、公共部門などを含む)が進み、フレームワークが増え続けています。このような法規制の要求の増大は、規制される側にとって大きな負担となっています。

コンプライアンス・フレームワークと、それを支える規制当局や第三者監査人の監査・評価活動は、大部分が手作業で行われ、人為的な判断ミスが発生しやすく、標準化が進んでいないために自動化が困難です。最近の調査によると、規制関連コストは企業の賃金総額の平均1.34%を占めています。

このような法律や規制の急増に伴い、組織にとって以下はますます困難になっています。

- 原則ベースの法律や要件を、コンプライアンス要件を満たす定義された管理策に変換する

- 膨大な要件を統合して、スケーラブルかつアジャイルで管理可能なガバナンスとリスクの枠組みを定義する

- 複数の関係者が関与する複雑なサプライチェーンのコンプライアンスと保証を維持する

- 保証とコンプライアンスの主張を裏付ける良い証拠とは何かを確立する

- 保証とコンプライアンスのコストを許容範囲内に維持する

- コンプライアンスや信頼の欠如のリスクを許容可能なレベルに維持する

- 提供/要求されるサービスの重要度に見合った保証レベルを提供する

継続的な保証とコンプライアンス自動化で課題に対処する

規制対象となる事業者がグローバルな規制を効率的かつ正確に遵守しつながら事業を拡大していくためには、コンプライアンス活動の自動化を可能にするオープンな標準とツールが必要です。また、提供される保証のレベルは提供されるサービスの重要性に比例するべきであるという考えに基づくと、より成熟した保証へのアプローチを可能にする標準とツールが必要とされています。これは、顧客のリスク選好度と一致したものであるべきです。

保証に対する業界のアプローチの近代化に必要な要素は以下の通りです。

- 共通の管理策言語:内部および外部の要件を満たすことができる、共通かつ標準化された言語で表現された管理策のカタログ

- フレームワーク間のマッピング:異なるフレームワークの管理策間の関係と、それらがどのように要件を満たすかをマッピングし、理解するための体系

- 機械可読形式の管理策:自動化を可能にするための、機械可読言語で表現された管理策

- メトリックス:管理策の設計と実装の有効性や効率が、標準化されたメトリックス(測定基準)に基づき測定され、標準化された手法で記述されること

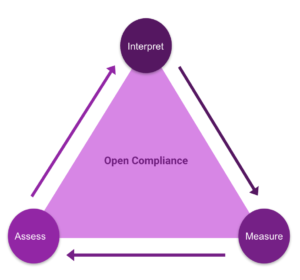

業界のコンプライアンスへのアプローチを近代化するために必要な要素は、以下の通りです(この後で詳しく説明します)。

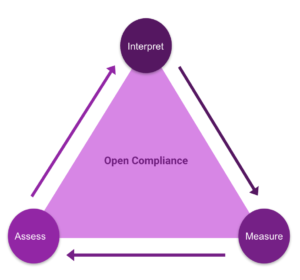

- 規制の枠組みの解釈 (Interpret)

- これら枠組みの準拠の測定 (Measure)

- 標準化された評価・監査活動 (Access)

解釈する (Interpret)

機械学習と業界標準の管理策カタログ(例:CSA CCMやNIST 800-53)の活用により、グローバルな規制を自動化された方法で分析し、機械可読化することができます。先行事例として、NIST 800-53 と FedRAMP 管理策カタログには機械可読フォーマットが存在します。これらの機械可読フォーマットは、規制要件の分析と解釈に要する時間をかなり削減します。

規制対象事業者は、これらの機械可読形式を既存のGRC管理システムに取り込み、自社の管理策カタログにマッピングしたり、新たな規制への適合状況を確認したりすることができます。

これを実行するために必要なツールは、様々な組織内に何らかの形で存在しており、急速に進化することが期待されています。この種のツールがより広範なコミュニティに開放されることで、規制やフレームワークの機械可読フォーマットを一元的なリポジトリで利用できるようになるでしょう。

測定する (Measure)

諸規制が明確に解釈され、業界標準の管理策マッピングに当てはめられると、管理策の有効性を判断するための測定基準を開発することができるようになります。CSAやEUのMedinaプロジェクトが作成した既存のメトリックス・カタログは、この取り組みのベースとして役立つでしょう。

より多くの規制が分析され、機械可読形式に変換されるにつれて、私たちは管理策のカタログを拡張し、新しい管理策をサポートするメトリックスを開発することができるようになります。

評価する (Assess)

フレームワーク全体を、オープンかつ拡張可能で、機械可読可能なデータフォーマットに合わせることで、規制当局や認証機関と規制対象事業者の間で、上記データを自由に交換できるようになります。

NISTの OSCALフレームワークは、前途有望な方法を提供します。メトリックスを定義し、OSCAL形式による評価パッケージのプロトタイプを作成するために、業界で著しい努力が払われています。この作業は、他の重要な規制やフレームワークに対応できるよう拡張されるでしょう。

継続的な保証とコンプライアンス自動化に向けた主要課題

継続的な保証とコンプライアンス自動化のビジネスケースは、リスクの定量化とマネジメントを中心に展開されます。(アセットとアイデンティティの把握、リスクの特定、管理策の実施、モニタリング、監査などの)保証とコンプライアンスのアプローチが十分に体系化されているなら、組織はリスク定量化のための適切なデータを収集することができます。

サイバーリスクは、組織の総リスクのかなりの比重を占めます。継続的な保証とコンプライアンス自動化により、リスクの測定と定量化が正確に行えるようになり、組織のミッションとビジョンに直接的・間接的な影響を与えるでしょう。

ガバナンスの観点では、リスクの正確な定量化は組織に以下をもたらします。

- リソースを効果的かつ効率的に配分する

- リスクマネジメントのアプローチと文化を成熟させる

- ポリシーを効果的かつ効率的に策定し、実施する

- 説明責任の戦略と体制を成熟させる

- ベースライン、社内標準、プロセス、手順を成熟させる

- 統制のフレームワークを成熟させる

- イノベーションを効果的かつ効率的に管理する

- コンプライアンスを効果的かつ効率的に管理する

事業運営の観点では、リスクの正確な定量化は組織に以下をもたらします。

- リソースを効果的かつ効率的に配分する

- デザイン・アプローチを用いた継続的なリスク管理を開発し、実施する(開発、運用、配信等において)

- 社内標準、ベースライン、プロセス、手順を成熟させる

- 統制のフレームワークを成熟させる

- 変更管理の仕組みを成熟させる

- 説明可能なマネジメントシステムを成熟させる

- ゼロトラスト・アプローチを導入する

この重要なトピックについて、今後も続報をお楽しみに。