日本クラウドセキュリティアライアンス 業務執行理事

勝見 勉

数日前、ちょっと興味ある調査レポートを見つけたので、ご紹介します。タイトルは”How IT and Infosec Value Privacy”というもの。直接訳せば「プライバシにとってITと情報セキュリティはいかなる価値があるか」となります。ちょっと私の思いも加味して、このようなタイトルに変えてみました。

調査は、IAPP(International Association of Privacy Professionals)とTRUSTeが2015/12~2016/1に実施したもので、550人以上の専門家に対するアンケート調査結果をまとめたものです。専門家の内訳は、プライバシ関係が65%で、ITと情報セキュリティを合わせて35%の比率です。

ここで、この両者って、そんなに厳密に区別されているものなの?という疑問が、早くも湧くかもしれませんね。はい。多分この調査の主対象であるアメリカでは、あるいは多分ヨーロッパでも、両者はかなり別のものとして認識されているようです。調査内容を紹介していくと、ちょっと垣間見えてきます。でも、日本では、「プライバシ」と「個人情報」を余り区別して考えてないですよね。そして情報セキュリティと言えばほとんどの場合、個人情報漏洩対策がイコールのイメージになっている、っていう感じがしませんか?この辺からして、日本の感覚は違うのだと感じています。

ちょっと脱線ですが「個人情報」には「個人識別情報」と個人に関わる「機微情報」または「秘密情報」(まとめてほぼイコールプライバシ情報)とがあります。個人識別情報は、一般的には、個人と社会との接点で個人を識別するために必須の情報で、必要に応じて提供し、提供を受け、開示し、伝達し、記録されます。これを拒むと、社会生活はなかなか厳しいことになります。

一方で、個人識別情報といえども、他の情報と組み合わさることでプライバシ情報に転化します。ここが個人情報のややこしいところですが。例えば電車の定期券を買うのに、氏名住所生年月日などを提出します。個人識別ができないと定期券は発行できないからです。一方、氏名住所と、どこからどこまでの定期券かを組み合わせると、その本人の居住地域や勤務先の所在地がある程度推測できます。この辺からプライバシに関わる要素が出てくるので、電鉄会社は定期券の発行情報を、管理すべき情報として扱う必要が出てくる訳ですが。一方で、この両者が結び付くことで、落とした定期券が持ち主に戻ってきたりすることも可能になるので、やたら匿名化すればいいというものでもない、というところも、理解できると思います。

閑話休題。この調査はまず、「プライバシと情報セキュリティは重なる部分も別々の部分もある。ちょうど鎖の輪か、「ベン図」のように」と言っています。では両者は組織の中でどのように協業できるのか?ここから調査の問題意識は始まる訳です。(ところで日本では、両者が別のチームになっている組織ってかなりまれだろうとは思いますが。。。)

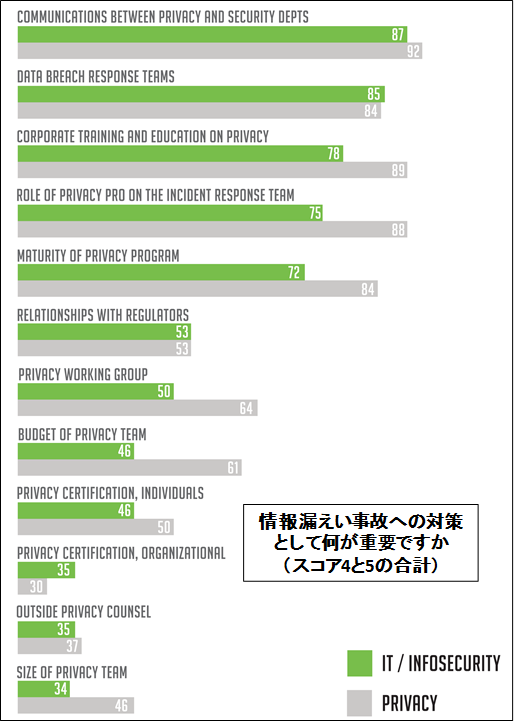

一番鍵となる質問「情報漏えい事故への対策として何が重要ですか?」に対しては、総合1位の答えは「プライバシチームとセキュリティチームの間のコミュニケーション」でした。第2位には「インシデントレスポンスへのプライバシチームの参加」となり、両者間の緊密な連携が最重要視されています。更には、情報漏洩対応専任チームの設置も重要度大となっています。プライバシとセキュリティが別のチームであったり、セキュリティ(インシデント)でなく「情報漏洩対応専任」チームの存在であったり、日本の実情とは大きくかけ離れた、先進的取り組みの実態を見る思いですね。

また、データを最小に保つことや、データの棚卸しとマッピング、つまりどんなデータがどこにあるかを把握しておくことも、対策チームに次いで高い重要度スコアを得ています。更に、社員に対する教育とトレーニングも重要視されています。教育とトレーニングを分けて考えるところも、示唆に富みますね。単に知識を注入する「教育」だけでは不十分で、それを実践に移せる、いざという時現場での対応に活かせるための「トレーニング」の大切さへの認知が浸透していることを伺わせます。

(*https://iapp.org/resources/article/infographic-how-it-and-infosec-value-privacy/ から引用)

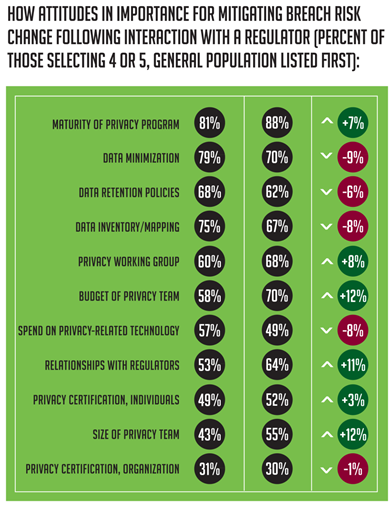

さて、もう一つの興味深い分析をご紹介しましょう。「情報漏洩対策の強化に、事故経験と規制当局の関与のどちらがより影響がありますか?」…こちらの答えは意外にも、日本の事情と似た結果になりました。すなわち、事故経験よりも規制当局の関与の方が効果があるという結論になったのです。

事故を経験した結果では、対策重点は余り変わりませんでした。チーム間コミュニケーション、従業員や役員のトレーニング等々。一方、規制当局との何らかの接触を経験した場合は、プライバシ対策費を増加させたり、チームを増強したり、プライバシープログラムの充実を図ったりしています。当然にも規制当局との関係強化に動く一方、意外にも、個人のプライバシ資格取得や、外部の専門家の活用には余り積極的になっていない、との分析結果が紹介されています。

(* https://iapp.org/resources/article/how-it-and-infosec-value-privacy/ から引用)

より詳しい内容を知りたい方は、以下のサイトにアクセスしてみてください。フルレポートが載っています。また要約版サイトへのアクセスも載っています。

https://iapp.org/resources/article/how-it-and-infosec-value-privacy/

アメリカでは、プライバシ対策の認知は日本より浸透しているようです。そしてその面では、規制当局の存在や関係構築に対する意識も強いようです。日本はどのように成熟していくものやら。やっとプライバシーコミッショナーも置かれたところなので、これからなのかも知れません。