海外に学ぶSMBのクラウドセキュリティ基礎(総論編)(1)(2)、(CSP編)AWS(1)(2)に引き続き、今回も、シンガポールサイバーセキュリティ庁のサイバーエッセンシャルズおよびサイバートラストマークに基づいて開発されたクラウドサービスプロバイダー(CSP)固有のガイドを紹介していく。

Google Workspaceの管理策におけるユーザーとCSPの関係

今回取り上げるのは、SMBユーザーを対象とする「サイバーエッセンシャルズマーク: クラウドセキュリティコンパニオンガイド」に準拠した「サイバーエッセンシャルズ向けGoogle Workspaceクラウドセキュリティコンパニオンガイド– Googleとの共同開発による(2023年10月13日公表)」である。これらのガイドは、シンガポールサイバーセキュリティ庁(CSA)のWebサイトより無料でダウンロードできる。

Google Workplace版ガイドは、「サイバーエッセンシャルズマーク: クラウドセキュリティコンパニオンガイド」に従って、以下のような構成になっている。

- イントロダクション

- 資産

- A1. 人々

- A2. ハードウェアとソフトウェア

- A3. データ

- セキュア化/保護

- A4. ウイルスとマルウェアの保護

- A5. アクセス制御

- A6. セキュアな構成

- アップデート

- A7. ソフトウェアのアップデート

- バックアップ

- A8. 不可欠なデータのバックアップ

- 対応

- A9. インシデント対応

以下では、「サイバーエッセンシャルズ」や「サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド」と、「サイバーエッセンシャルズ向けGoogle Workspaceクラウドセキュリティコンパニオンガイド」の管理策の関係、そしてクラウドセキュリティに係るGoogle WorkspaceユーザーとGoogleの間の責任共有について考察する。

セキュリティトレーニングはクラウドユーザーの責任

最初に「A1. 人々– 従業員に、防衛の最前線となるノウハウを装備させる」では、セキュリティトレーニングやサイバーハイジーンといった人的対策について記述している。

たとえば、サイバーセキュリティトレーニングについては、各ガイドで、下記の通り要求事項に基づく管理策を提示している。

————————————————

【サイバーエッセンシャルズ】

A.1.4(a) <要求事項>

組織は、すべての従業員が、セキュリティプラクティスや期待される行動を意識していることを保証するために、サイバーセキュリティ意識向上トレーニングを設定すべきである。組織は、この要求事項を様々な方法で充足する可能性がある(例. 従業員または関与する外部トレーニング プロバイダー向けに自己学習教材を提供する)。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

[エンドユーザー組織(SaaSカスタマー)の責任]

•エンドユーザー組織(SaaSカスタマー)は、単独で責任を負う

<なぜこれが重要か>

•ますますビジネスユーザー(IT部門と対照的に)は、SaaSアプリケーションにアクセスして管理しており、SaaSのセキュリティを管理するために、適切な装備を備えていない可能性がある。

• ヒューマンエラーは、クラウドリスクの主要な要因の一つとして広く認識されている。

<組織は何をすべきか>

• 従業員向けの一般的なサイバー意識向上トレーニングの範囲を越えて、組織は、SaaSを管理するビジネスユーザーが、なぜクラウドセキュリティにおいて重要な役割を果たすのか、どのようにしてクラウド上でセキュリティを運用できるのかについて理解するためのトピックを含めるべきである。

[クラウドプロバイダーの責任]

•主要クラウドプロバイダーは、ベストプラクティスを公開し、クラウドカスタマーに対してよりよいサポートを提供する。

【サイバーエッセンシャルズ向けGoogle Workspaceクラウドセキュリティコンパニオンガイド】

[Google Workspaceユーザーの責任]

•カスタマーは、従業員にどのようなトレーニングを提供するかを決定する責任がある。これには、GoogleのWorkspaceを安全に使用する方法に関する資料をどのように取り入れるか、またその他のセキュリティベストプラクティスを採用するか否かが含まれる。

[Googleの責任]

•Google Workspace を利用するカスタマーは、Google Cloud セキュリティショーケースのコンテンツのトレーニングプログラムへの組み込みを決定することができる。これは、Google のプロダクトマネージャーが実施するオンデマンドのトピック別ビデオトレーニングセッションである。関連するコンテンツの例として、「Google Workspace に導入すべき重要なセキュリティコントロールは何か?」や「Gmail アカウントをフィッシングやマルウェア攻撃から保護する方法」がある。

•Google のセーフティセンターも、ユーザーがオンラインで安全を保つのに役立つ一連の一般的なツールとヒントを提供している。これには、Google のユーザーがプライバシーを保護し、詐欺を避けるために取るべき具体的な推奨ステップが含まれる。

さらに一般的には、Google ユーザーは Coursera 経由で無料のサイバーセキュリティトレーニングや、より高度な Google サイバーセキュリティ証明書に関する情報を利用することができる。Google サイバーセキュリティ証明書の奨学金も、適格なビジネス向けに利用可能である。

————————————————

クラウドセキュリティコンパニオンガイドでは、セキュリティトレーニングの責任共有について、「エンドユーザー組織(SaaSカスタマー)は、単独で責任を負う」、「主要クラウドプロバイダーは、ベストプラクティスを公開し、クラウドカスタマーに対してよりよいサポートを提供する」と明記している。

これを受けてGoogle Workspaceクラウドセキュリティコンパニオンガイドでも、「カスタマーは、従業員にどのようなトレーニングを提供するかを決定する責任がある」とGoogle Workspaceを使用するカスタマーの責任を明記した上で、SaaSプロバイダーとしてのベストプラクティスや支援策について触れている。

参考までに、SaaSプロバイダー側では、「Google Workspace セキュリティ」(https://www.cloudskillsboost.google/course_templates/48?locale=ja)や「高度なセキュリティ」(https://workspace.google.com/intl/ja/security/threat-prevention/)など、具体的なトレーニングプログラムを公開している。

サイバーハイジーン

次に、サイバーハイジーンのプラクティス/ガイドラインに関しては、各ガイドで、下記の通り要求事項に基づく管理策を提示している。

————————————————

【サイバーエッセンシャルズ】

A.1.4(b) <要求事項>

サイバーハイジーンのプラクティスとガイドラインは、従業員が日々の業務に採用するために開発されるべきである。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

*A.1.4(a)と共通の内容

【サイバーエッセンシャルズ向けGoogle Workspaceクラウドセキュリティコンパニオンガイド】

[Google Workspaceユーザーの責任]

カスタマーは、サイバーハイジーンのベストプラクティスを定義して作成する責任を負い、使用している主要なソフトウェア(例. Google Workspace)からの既存のサイバーハイジーンに関する推奨事項を取り入れることが可能である。

[Googleの責任]

Googleのセキュリティベストプラクティスのチェックリストには、一般従業員やIT担当者を含むさまざまなユーザー向けの推奨事項が含まれている。

————————————————

さらにサイバーハイジーンののうち、ヒューマンエラーに起因するインシデント軽減策に関しては、下記の通り推奨事項に基づく管理策を提示している。

————————————————

【サイバーエッセンシャルズ】

A.1.4 (c) <推奨事項>

サイバーハイジーンのプラクティスとガイドラインには、人為的な要因によるサイバーセキュリティインシデントを軽減するための以下のトピックが含まれるべきである:

– フィッシングから身を守る

– 強力なパスフレーズを設定し、それを保護する

– 企業用および/または個人用のデバイス(仕事に使用するもの)を保護する

– サイバーセキュリティインシデントを報告する

– 事業に重要なデータを慎重に取り扱い、開示する

– 現場およびリモートで安全に作業する

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

• これは、以下のようなクラウドの主なリスクと低減策に関するクラウド特有のトピックを含むべきである:

− クラウドリスクの主な要因の一つとしての人為的ミス

− クラウドにおける共有責任

− 身元やユーザーアクセスアカウントの侵害から生じるリスクと、それを低減するためのベストプラクティス

− 高度な権限を持つアカウントの誤用から生じるリスクと、それを低減するためのベストプラクティス

− 弱い設定を選択することによるリスクと、それを低減するためのベストプラクティス

− クラウド内でのデータの安全な管理

[エンドユーザー組織(SaaSカスタマー)の責任]

• これは、以下のようなクラウドの主なリスクと低減策に関するクラウド特有のトピックを含むべきである:

− クラウドリスクの主な要因の一つとしての人為的ミス

− クラウドにおける共有責任

− 身元やユーザーアクセスアカウントの侵害から生じるリスクと、それを低減するためのベストプラクティス

− 高度な権限を持つアカウントの誤用から生じるリスクと、それを低減するためのベストプラクティス

− 弱い設定を選択することによるリスクと、それを低減するためのベストプラクティス

− クラウド内でのデータの安全な管理

【サイバーエッセンシャルズ向けGoogle Workspaceクラウドセキュリティコンパニオンガイド】

[Google Workspaceユーザーの責任]

カスタマーは、Google Workspaceなど外部クラウドサービスにおけるものを含む、不注意なミスから生じるITシステムのリスクに対処するために、自らのプラクティスとガイドラインを確実にする責任がある。

[Googleの責任]

カスタマーは、ビジネスの規模に基づいて分けられたGoogleのセキュリティベストプラクティスのチェックリストを参照することも可能である。

————————————————

参考までに、サイバーハイジーンに関連してシンガポールサイバーセキュリティ庁は、サイバーエッセンシャルズに定義されたサイバーハイジーン対策に基づいて、「組織のためのサイバーセキュリティ健康診断」(https://www.csa.gov.sg/our-programmes/support-for-enterprises/sg-cyber-safe-programme/cybersecurity-health-check-for-organisations)を公開している。

SaaS利用時のローカル環境におけるハードウェア資産管理はユーザーの責任

次に「A2. ハードウェアとソフトウェア」では、SaaSユーザーが利用するハードウェアおよびソフトウェアに係るIT資産管理について記述している。

まず、ハードウェア資産(クラウド内)およびソフトウェア資産に係るIT資産目録の作成・維持に関して、下記の通り要求事項に基づく管理策を提示している。

————————————————

【サイバーエッセンシャルズ】

A.2.4 (a) <要求事項>

組織内のすべてのハードウェアおよびソフトウェア資産について最新の資産目録を維持する必要がある。組織は、この要件を満たすために、例えばスプレッドシートやIT資産管理ソフトウェアを使用してIT資産目録を維持するなど、さまざまな方法で対応することができる。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

• ハードウェア資産(クラウド内)の場合、SaaSはソフトウェア資産と見なされるため、エンドユーザー組織(SaaS顧客)には適用されない。

• ソフトウェア資産の場合、エンドユーザー組織(SaaS顧客)が責任を負う。

<なぜこれが重要か>

• SaaSモデルの人気が高まっており、組織は多数のSaaSサブスクリプションを管理している。

<組織は何をすべきか>

• さまざまな業務機能にわたるSaaSサブスクリプションのインベントリを追跡および監視するためのメカニズムを実装する。

• これは、プロセスまたは技術的なソリューションを通じて実現できる。例:

− すべてのSaaSの購入および取得を使用前にITおよびセキュリティに提出する手続き方法を通じて

− ファイアウォール、Webゲートウェイ、クラウドアクセスサービスブローカー(CASB)からのログの分析および評価を通じて

− SaaSセキュリティポスチャ管理(SSPM)ソリューションの使用を通じて

− SaaSに関連する項目に関する経費報告書および財務記録の分析を通じて

[クラウドプロバイダーの責任]

[クラウドインフラストラクチャプロバイダー]

ハードウェア資産については、クラウドインフラストラクチャプロバイダーが責任を負う

【サイバーエッセンシャルズ向けGoogle Workspaceクラウドセキュリティコンパニオンガイド】

[Google Workspaceユーザーの責任]

カスタマーは、自らのローカル環境内のハードウェアと、Google Workspaceなどのクラウドベースのソフトウェア資産を含む、最新で包括的な資産目録を維持する責任がある。また、カスタマーはGoogle Workspaceを通じて利用可能なツールを使用して、資産目録の管理をサポートするかどうか、およびその方法を決定する責任がある。

[Googleの責任]

Google Workspaceにはデバイス在庫管理が含まれており、カスタマーはGoogle Workspaceに接続されている、またはアクセスに使用されているデバイス(例. コンピューター、ラップトップ、モバイルデバイス)を簡単に確認することができる。この在庫には、オペレーティングシステムのレベル、ブラウザのレベル、モデルなどの基本的な情報が含まれている。カスタマーはこの情報を抽出し、より広範な資産在庫管理の一部として使用することを選択できる。

————————————————

ソフトウェア資産管理については、SaaSユーザーが責任を負い、特にユーザー組織内におけるシャドーITの把握が課題となってくる。他方、ハードウェア資産管理については、SaaSプロバイダーがクラウド環境内の責任を負い、SaaSユーザーがローカル環境内の責任を負うと明記している。

ローカル環境のハードウェア資産管理に関連しては、SaaSプロバイダーが提供する標準的な支援機能のほか、ファイアウォール、Webゲートウェイ、CASB、SSPMなどサードパーティベンダーが提供する各種ソリューションを活用しながら、SaaSユーザーがインベントリ管理体制を構築・運用することが必要になってくる。

未認可・サポート切れSaaSのハードウェア・ソフトウエア資産管理

IT部門が発展途上段階にあるスタートアップ/SMB企業のSaaS利用時に課題となるのが、組織が認可していないハードウェアおよびソフトウェア資産や、サポート終了日(EOS)を迎えた資産の取扱いである。

各ガイドでは、未認可・サポート切れSaaSに係るIT資産管理に関して、下記の通り要求事項に基づく管理策を提示している。

【サイバーエッセンシャルズ】

A.2.4 (g) <要求事項>

認可されていないハードウェアおよびソフトウェア資産や、それぞれのサポート終了日(EOS)を迎えた資産は交換する必要がある。

【サイバーエッセンシャルズ向けクラウドセキュリティコンパニオンガイド】

• サービス説明書や利用規約に記載されているとおり、SaaSプロバイダーのサポート終了(EOS)資産に関する義務を確認する。例. 移行または切り替えのための顧客へのリードタイム

【サイバーエッセンシャルズ向けGoogle Workspaceクラウドセキュリティコンパニオンガイド】

[Google Workspaceユーザーの責任]

カスタマーは、ローカル環境におけるシステム上の不適切な資産を交換する責任を負う。これには、Google Workspaceの無許可のサブスクリプションも含まれる。

[Googleの責任]

カスタマーのGoogle Workspaceインスタンスは、サブスクリプション期間の終了時にEOS期間に到達する。カスタマーがGoogle Workspaceのアクティブなサブスクリプションを維持している限り、インスタンスはEOSに到達しない。

たとえば、SaaSユーザーとSaaSプロバイダーの間のサブスクリプションが切れたり、サポートが切れたりした場合でも、引き続きローカル環境のIT資産管理を担うのはSaaSユーザーである。残存するサポート終了(EOS)資産に脆弱性があると、外部アクターの標的にされやすいので注意が必要である。

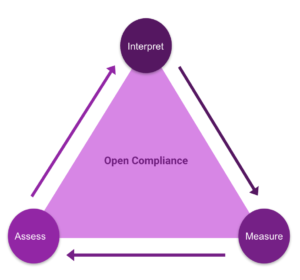

このように、該当するセキュリティ管理項目ごとに、責任共有モデルにおけるSaaSユーザー、SaaSプロバイダー、クラウドインフラストラクチャプロバイダーの関係性を明確化した点が、シンガポールのサイバーエッセンシャルズ向けコンパニオンガイドの特徴となっている。SaaSユーザーは、調達から廃棄に至るまでのライフサイクル全体で責任共有モデルを理解しておくことが不可欠である。

次回の「海外に学ぶSMBのクラウドセキュリティ基礎(CSP編)Google Cloud(2)」では、CSP側の責任が明記されていないセキュリティ管理項目に対するSaaSユーザー側の取扱いに焦点を当てる。

CSAジャパン関西支部メンバー

健康医療情報管理ユーザーワーキンググループリーダー

笹原英司