インテリジェンスとしてのCASB

2018-06-18

CASBワーキンググループ

渡辺 慎太郎(個人会員)

前回、事業部門や機能部門の自律的なIT利活用を推進するための規制改革において、事前規制から事後チェックへとコントロールの力点を移すことが基本だとお話ししました。

事前規制を緩和する典型的な例は、「許可制」を「届出制」(もしくは「完全自由化」)に変更することです。多くの大企業で、社用PCにインストール可能なソフトウェアは厳しく制限されていることと思います。これと同様に、クラウドサービスに関しても利用許可制を敷いている企業があるかもしれません。そのような企業では、許可手続きの煩雑さゆえに「シャドーIT」が拡散していることがあるかもしれません。

クラウドサービス利用において許可制をコントロールとして採用する難しさの理由はいくつかありますが、その中の1つに定義の曖昧さがあります。あるサービスに関し、ある人はクラウドサービスだと考え、別の人はそう考えないかもしれません。おそらく、食べログやYahoo! 天気予報をクラウドサービスだと思う人は少ないでしょう。では、facebookはどうでしょうか。Slackは?

クラウドといえばNIST SP 800-145の定義が著名ですが、これはIaaSにはよく妥当するものの、ASP/SaaSには必ずしも妥当しないと私は思います。といって、官民データ活用推進基本法の「インターネットその他の高度情報通信ネットワークを通じて電子計算機を他人の情報処理の用に供するサービス」は、実務で使うには広すぎます。

現実的な解の1つは、そのサイトがクラウドサービスに該当するか否かの議論は脇においておき、危険なサービスをブロックしてしまうことです。そして、ブロックの解除を許可制とするとともに、ブロックされていないサービスについては、ひとまずは使ってよいと定めるのです。

多くのCASB製品は、クラウドサービス自体の安全性評価を行っています。この際、Cloud Security AllianceのCloud Control Matrixなど、何らかの評価基準を採用しています。この尺度に従って、リスクが非常に高いとされているサービスをブロック対象とすればよいでしょう。その値を定めるには、リスク値の分布が役に立ちます。

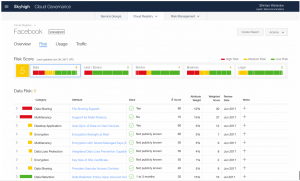

図 CASB製品が示すリスクスコア(Skyhighの例)

CASB製品が持っているクラウドサービス情報は、脅威インテリジェンス以上に重要なインテリジェンスだと私は思います。NISTサイバーセキュリティフレームワーク1.1ではサプライチェーンのマネジメントが新たに記載されましたが、外部委託であるクラウドサービスの効率的なマネジメントに第三者評価は欠かせません。できることなら、CASBベンダーにはこの情報を格納したデータベースだけAPIで提供してほしいくらいです。

次回、届出制を採用した場合の運用方法を検討します。

〈お断り〉

本稿の内容は著者の個人的見解であり、所属企業・団体及びその業務と関係するものではありません。